- Apr 14, 2025

Intégration de Microsoft 365 sécurité et conformité

Transformation collaborative avec Microsoft 365

Nous avons accompagné une TPE dans la mise en place de son environnement collaboratif avec Microsoft 365. Nous avons construit l'ensemble de la stratégie, du nom de domaine à louer, jusqu'à la configuration et l'implémentation de l'ensemble des pratiques du CIS Microsoft sur les quatre piliers : identité, appareils, applications et données.

Le contexte du client

Spécialiste du lavage automobile, celui-ci n'a pas de solution collaborative et utilise massivement des produits grand public : google mail, microsoft (personnel, gratuits ou à moindre prix). Les données sont dispersées entre icloud, onedrive, google drive et les appareils de l'utilisateur. L'ensemble des environnements ne sont pas sauvegardés et il n'est pas possible de s'appuyer sur les concepts d'identité unique pour l'organisation. La protection contre tout type de malveillance n'est pas une pratique en place sur les appareils et les applications. La gouvernance des données est un sujet inconnu dans le contexte du client, aucune alerte n'est levée en cas de non respect des règles internes.

Le constat

La productivité numérique de l'entreprise est fortement ralentie, on retrouve très souvent des outils doublons, des fausses bonnes pratiques sur les applications (très répandu sur l'internet). Malheureusement, des aprioris également sur des usages de la sécurité et de la conformité à mettre en place. En réalité, il se trouve que la gestion globale de l'organisation n'est pas en phase avec les possibilités offertes par les solutions numériques d'aujourd'hui, et que les risques faces au menaces sont de facto omis.

Il n'est pas envisageable de faire évoluer l'environnement en l'état, l'entreprise est paralysée par ses propres pratiques. Un travail de conception a été nécessaire, l'objectif a été de récolter les besoins et usages en place, les adapter ensuite vers des pratiques modernes, agiles et sécurisées. Le client est également demandeur de comprendre les quatre piliers stratégiques lui permettant d'atteindre ses objectifs, que nous lui avons expliqué dans les moindres détails techniques et organisationnels et ce afin qu'il puisse s'approprier les process et les bonnes pratiques qu'il pourra mettre en oeuvre chaque jour dans son entreprise.

La méthodologie

Nous démarrons par énumérer la liste des applications, des solutions managées, des appareils en place. Ceci afin de nous permettre d'orienter notre choix, les enjeux internes n'ont pas été oubliés. La solution de Microsoft, Microsoft 365 et des licences Microsoft Business Premium vont couvrir l'ensemble des objectifs de fonctionnement dans l'organisation.

L'entreprise souhaite notamment une messagerie collaborative avec une boite partagée : Microsoft Exchange, un emplacement nominatif de travail dans le cloud : OneDrive, un outil de GED : SharePoint, un outil de visio : Teams, une solution de défense en profondeur avec : Microsoft Defender Endpoint et Microsoft Defender for Cloud.

Le bundle proposé par Microsoft permettra d'assurer que la posture de sécurité sur l'ensemble des applications, des données de l'entreprise, des appareils et des identités dans l'organisation est capable de lutter contre les menaces actuelles. La gestion sera également grandement facilité tandis que le respect de norme CIS aura un impact sur le maintien de la gouvernance et de la sécurité globale.

La migration des données

Google mail de Thunderbirld vers Microsoft Outlook

Le client souhaitait conserver l'historique de ses emails google stockés sur deux messageries différentes et dans Thunderbird. Il a alors été nécessaire de trouver un addons gratuit lui permettant d'exporter (non sans difficulté) les éléments au format EML. Puis nous l'avons guidé pour la création d'une arborescence de dossiers dans le compte Microsoft Outlook, puis accompagné afin d'importer les données précédemment exporté, dans les dossiers Microsoft Outlook.

L'objectif est identifié, ne plus avoir de données professionnelles dans les boites google (@gmail.com) et jusqu'ici alors utilisé à titre personnel et professionnel. Elles devront être utilisées exclusivement à titre personnel ou bien supprimées après une période.

Nous avons programmé un message automatique à tous, demandant de communiquer uniquement sur l'adresse de contact de l'entreprise "contact@domain.tld".

Données dispersées vers Microsoft OneDrive

La stratégie de regroupement de l'ensemble des données dispersées sur les appareils (iPhone, MacBook Pro) et sur les outils icloud, google drive, onedrive perso a été le second objectif. Nous lui avons expliqué la méthodologie ainsi que l'arborescence possible à mettre en place afin de centraliser les données dans son OneDrive Professionnel. Il sera ensuite plus facile, de sauvegarder les données, assurer la mise en oeuvre de politique de gouvernance et de sécurité.

Une fois terminée, il nous recontactera afin d'organiser et de déplacer les données communes à l'organisation dans la GED SharePoint.

Respect des règles Microsoft CIS

Les étapes de configuration du domaine, d'ajout des premieres utilisateurs dans la console est une étape à réaliser au démarrage.

Il est fortement conseillé de réaliser cela en infrastructure as code, comme le précise le framework de cloud adoption d'Azure.

Malheureusement, le budget du client ne permettait pas d'effectuer cela, nous aurons donc une dette technique au fur et et à mesure de l'évolution des ressources (utilisateurs, groupes, applications etc.). On peut aussi retenir que la solution Intune n'a pas été mis en oeuvre car cela demande un budget un peu plus conséquent.

Nous avons donc effectué les étapes manuellement, le planning a été découpé en quatre jours :

Journée 1 : Identité

Journée 2 : Appareils

Journée 3 : Applications

Journée 4 : Données

Pour respecter le CIS Microsoft 365 :

Conseils préalables à la migration et à l'organisation de la structure. Les identités ont été protégées car c'est le premier pilier permettant de s'authentifier et d'accéder aux appareils, aux applications et aux données.

Par la suite, nous avons sécurisé les appareils (iPhone et Macbook Pro) de l'utilisateur manuellement avec Microsoft Defender for Endpoint. Un test trivial a été fait à l'issue afin de vérifier que la protection et l'alerting fonctionne convenablement.

La continuité a été de mettre en oeuvre les mécanismes de protection des applications afin d'assurer que les outils restent résistants aux attaques afin de mieux protéger l'organisation face aux risques.

La finalité devra être de protéger les données de l'entreprise avec des moyens de chiffrement et de lutte contre la perte d'information en cas notamment de malveillance.

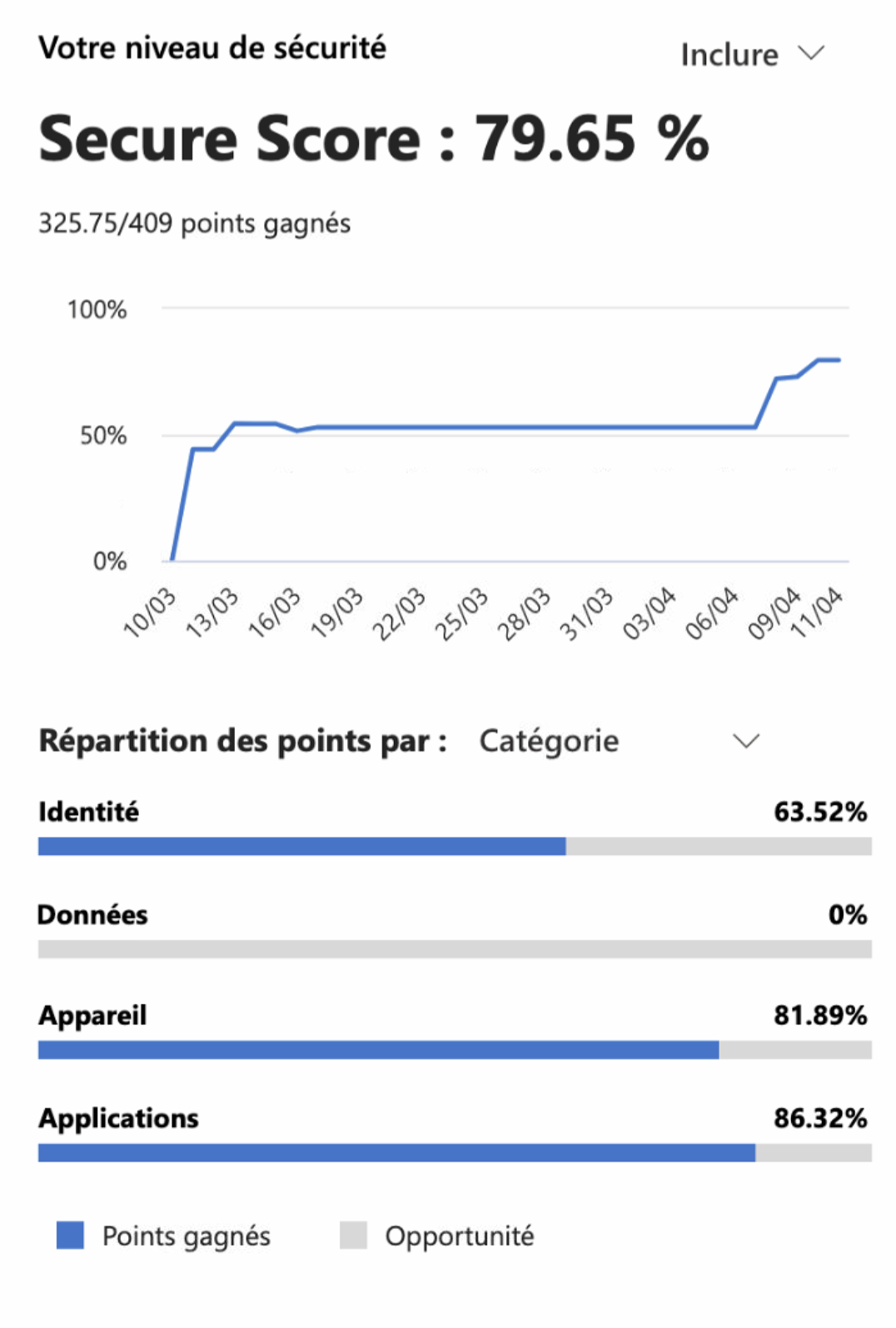

Nous avons démarré le 10 mars 2025, finalisé la troisième journée le 1er avril 2025. Il nous restera une journée sur les données à planifier. Le client est désormais opérationnel depuis la migration des données, il est autonome avec ses identités et l'accès à ses applications. Il sait également consulter son score de sécurité, comprendre les régressions associées et comprendre lorsqu'une alerte de conformité ou de sécurité arrive en boite de réception. La protection sur ses appareils est en place, et en cas de doute il est capable d'obtenir une expertise technique de notre part.

Conclusion

Le client n'avait jusqu'ici jamais centralisé les données de son organisation lui permettant de s'assurer une sauvegarde unique contenant l'ensemble de son organisation. Les nouveautés sont nombreuses : protéger l'ensemble des ses appareils avec la solution leader du marché, se garantir un mécanisme d'identité unique avec toutes ses applications tierces, chiffrer et lutter contre la perte de données critiques et augmenter de manière significative sa productivité avec ses collaborateurs, partenaires et clients.

Il a pu comprendre que Microsoft 365 était bien plus qu'un simple outil collaboratif, sa sécurité et sa conformité ont augmenté, son entreprise n'a pas dépensé une fortune dans la mise en oeuvre de protection informatique, alors même que ses solutions sont utilisées par des entreprises du CAC40. Pour conserver un tel niveau, il lui a été conseillé d'auditer son environnement au moins une fois par an. Il peut le faire à la demande, ou alors il peut s'appuyer sur notre logiciel Serenetics : https://docs.serenetics.app/fr/ pour l'auditer en continu et en cas d'écart, nous le conseillons, cela est plus économique et surtout il conserve une connaissance de l'ensemble de son environnement IT : utilisateurs, appareils, applications et de l'état de ses données.

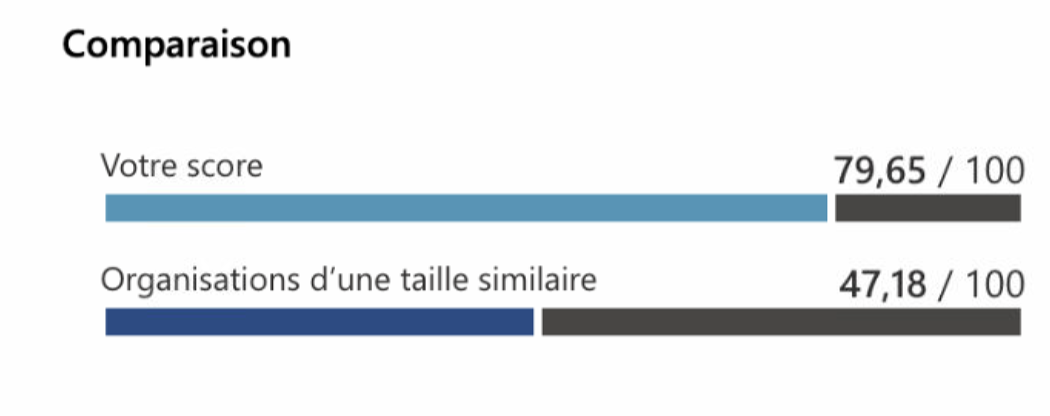

Constat du secure score du client, lors de notre 3eme jour, en comparaison à une entreprise similaire :

Constat du secure score du client, lors de notre 3eme jour, par catégorie :

Le secure score de l'identité peut sembler bas, car Microsoft inclus parfois des points à obtenir alors que nous n'avons pas les licences disponibles ou encore qu'une boite partagée est considérée pour obtenir l'authentification double facture. Il conviendra alors de modifier cela manuellement afin d'obtenir un score plus cohérent avec le contexte du client. Pour le moment, nous n'avons pas agit manuellement sur les points du secure score afin de rester aligné avec le résultat de l'algorithme de Microsoft.

Le lendemain de l'article, nous avons modifié manuellement les points ci-dessous manuellement :

Activer les stratégies de risque de connexion Microsoft Entra ID Identity Protection

(Le client ne dispose pas de la licence nécessaire)

-

Activer les stratégies de risque utilisateur Microsoft Entra ID Identity Protection

(Le client ne dispose pas de la licence nécessaire)

Démarrez le déploiement de Defender pour Identity, en installant des capteurs sur des contrôleurs de domaine et d’autres serveurs admissibles.

(Le client ne dispose pas d'un domaine interne sur un active directory)Créer une stratégie d’application OAuth pour vous informer sur les nouvelles applications OAuth

(Le client ne dispose pas de la licence nécessaire)-

Création d’une stratégie d’activité personnalisée pour recevoir des alertes sur les modèles d’utilisation suspects

(Le client ne dispose pas de la licence nécessaire)

-

Vérifiez que la fonctionnalité customer lockbox est activée

(Le client ne dispose pas de la licence nécessaire)

-

Définir « Antériorité maximale du mot de passe » sur 90 jours ou moins, mais pas 0 dans macOS

(Le client accepte le risque et ne souhaite pas le mettre en place, pourquoi Microsoft ne l'applique pas sur Windows?)

Définir « Appliquer l’historique des mots de passe » sur 24 mots de passe ou plus dans macOS

(Le client accepte le risque et ne souhaite pas le mettre en place, pourquoi Microsoft ne l'applique pas sur Windows?)Sécuriser les dossiers de base dans macOS

(Le client considère que les valeurs proposées par Apple sont suffisantes, autre attenuation)-

Déployer un collecteur de journaux pour découvrir l’activité d’informatique fantôme

(Le client n'est pas pas en capacité de mettre en oeuvre la mesure)

D'après nous, Microsoft indique à tord le point suivant :

Vérifier que l’authentification multifacteur est activée pour tous les utilisateurs

(la boite partagée est celle qui est considérée comme un utilisateur et qui n'a pas la double authentification).

Nous n'avons pas fait de modification manuelle sur ce point car nous souhaitons le conserver, et acceptons de ne pas avoir l'ensemble des points. Voici le score, après les corrections manuelles des erreurs induites par Microsoft :