- Aug 9, 2025

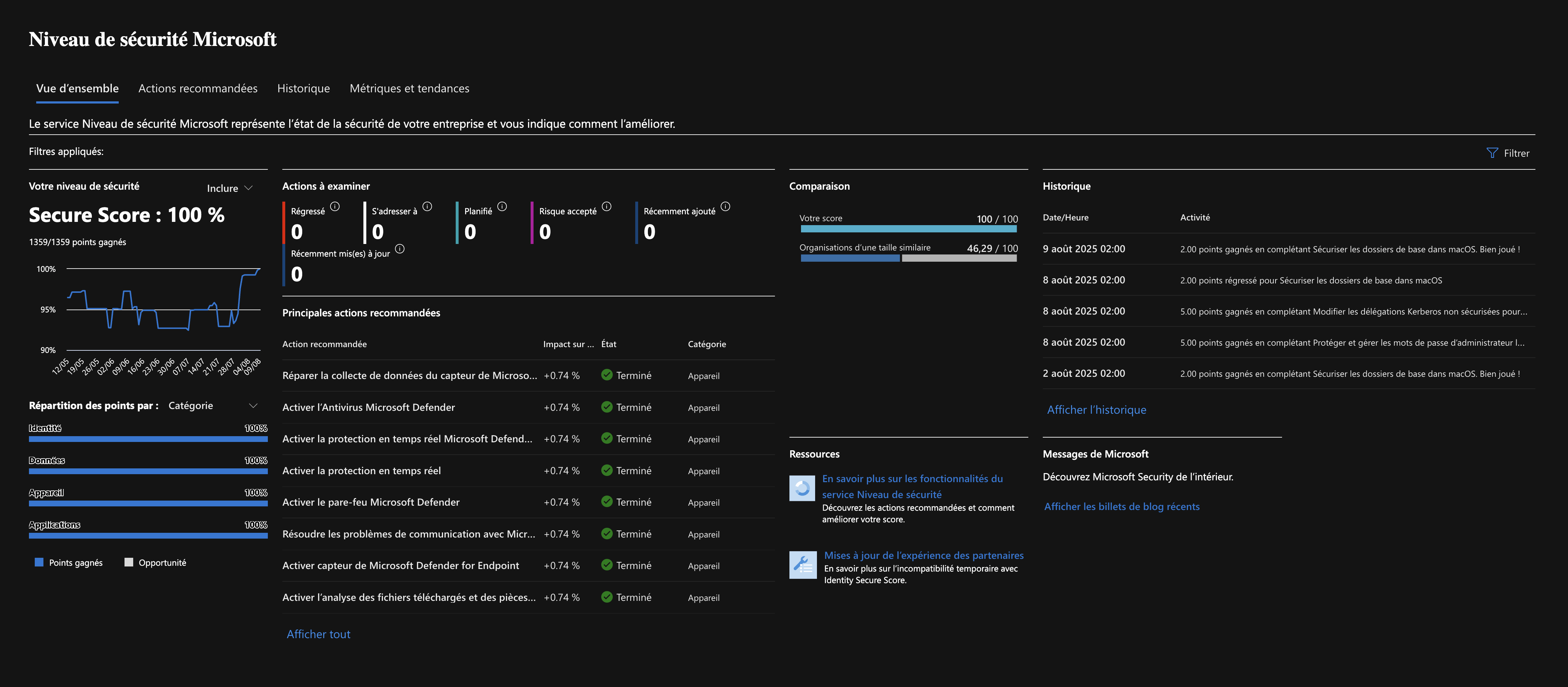

Objectif 100%, gestion de l'exposition Microsoft 365

La gestion des risques est incontournable dans les organisations. L'enjeu principal consiste à cartographier précisément les risques d'expositions face aux menaces actuelles.

Microsoft 365 propose, via Microsoft Defender Exposure Management, une vision complète de vos projets de sécurité qui ont des ressources et charges de travail similaires. L'objectif est d'évaluer et corriger votre posture de sécurité en réduisant vos zones de risques . La mesure de ces "initiatives" offre une vue d'ensemble centralisée de votre paysage de sécurité. Plus d'information.

Et si, comme moi, vous vous préoccupez de votre défense en profondeur sur les quatre piliers fondamentaux, alors vous êtes sur la bonne voie pour obtenir le score le plus optimal possible et tenter d'atteindre les 100% sur chaque initiative.

Explication des initiatives incluses

Le score se base sur les recommandations déployées dans le cadre du Secure Score, présentées sous forme d'indices de performance. Il est essentiel de comprendre que certains facteurs peuvent impacter l'attribution des pourcentages :

Licences non disponibles (ou manquantes)

La charge de travail n’est pas correctement connectée ou configurée.

Chaque vue d'initiative permet d'afficher les données agrégées de votre tenant, offrant ainsi une vision consolidée de votre posture de sécurité.

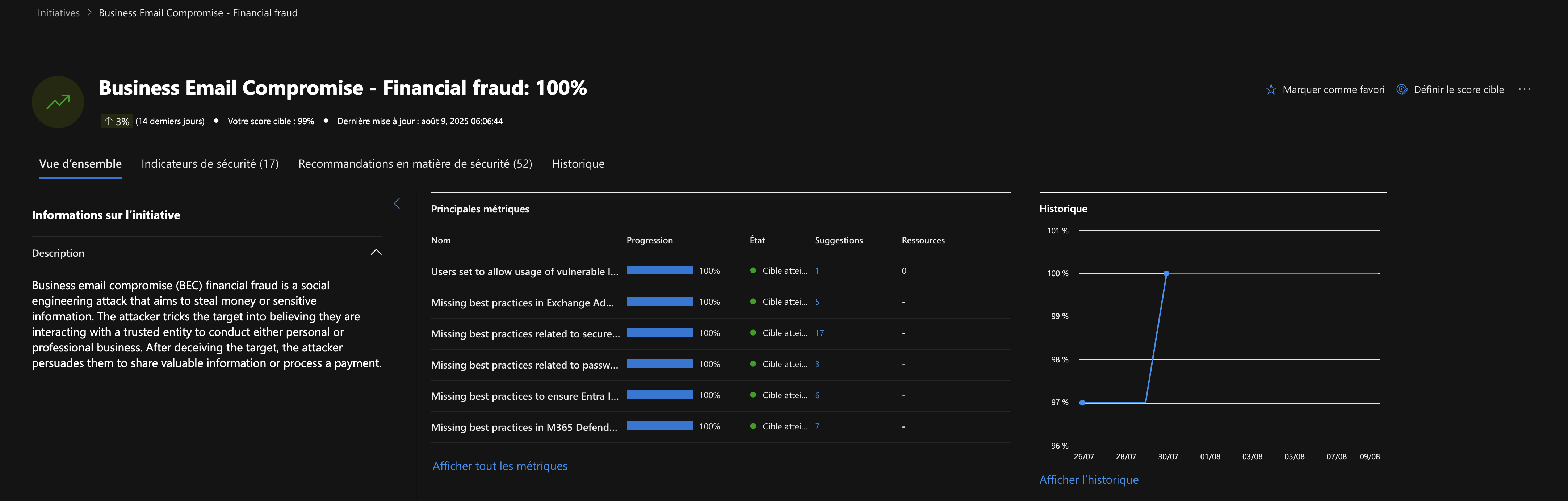

Business Email Compromise - Financial fraud

La fraude financière par compromission des e-mails professionnels (BEC) est une attaque d’ingénierie sociale qui vise à voler de l’argent ou des informations sensibles. L’attaquant fait croire à la cible qu’elle interagit avec une entité de confiance pour mener des affaires personnelles ou professionnelles. Après avoir trompé la cible, l’attaquant la persuade de partager des informations précieuses ou de procéder à un paiement.

Objectif: réduire l’exposition au risque de compromission de comptes de messagerie entraînant des fraudes financières (changement de coordonnées bancaires fournisseurs, détournement de factures, redirection de salaires, fraude aux présidents).

Périmètre: signaux et recommandations transverses (Entra ID/Azure AD, Exchange Online/Defender for Office 365 notamment).

Notre score au 9 aout 2025 (100%) :

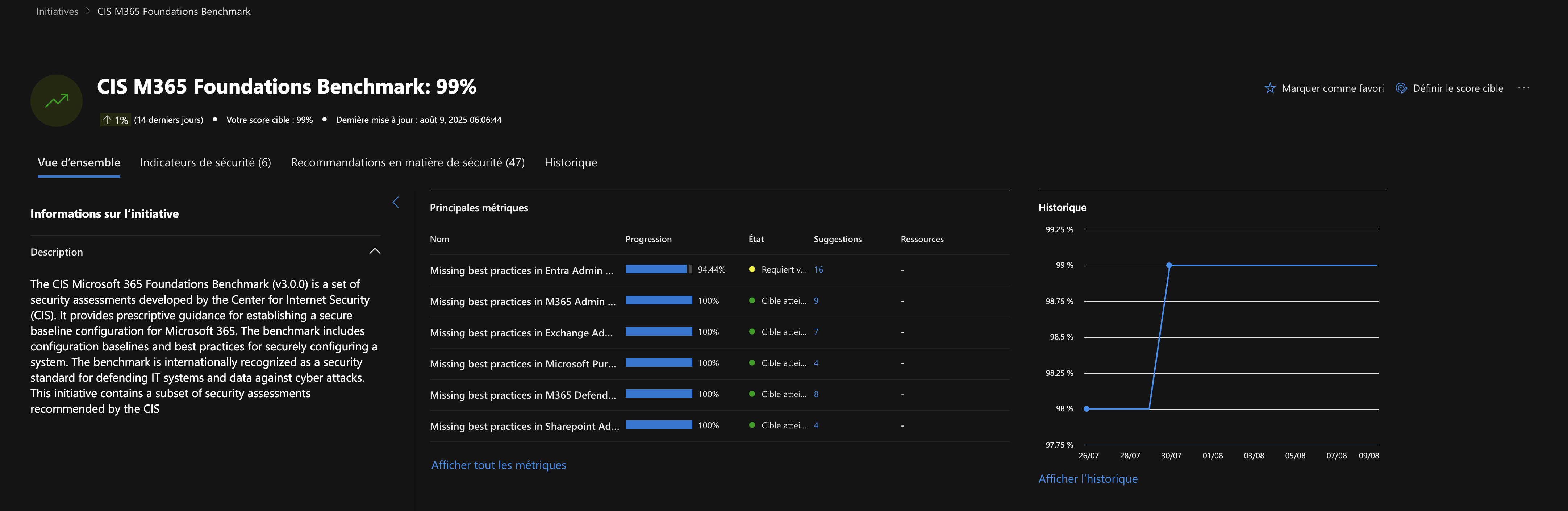

CIS M365 Foundations Benchmark

Le CIS Microsoft 365 Foundations Benchmark (v3.0.0) est un ensemble d’évaluations de sécurité développé par le Center for Internet Security (CIS). Il fournit des conseils normatifs pour l’établissement d’une configuration de base sécurisée pour Microsoft 365. Le benchmark comprend des bases de référence de configuration et les meilleures pratiques pour configurer un système en toute sécurité. Le benchmark est internationalement reconnu comme une norme de sécurité pour la défense des systèmes informatiques et des données contre les cyberattaques. Cette initiative contient un sous-ensemble d’évaluations de sécurité recommandées par le CIS.

Objectif: s’assurer que la configuration de l’environnement Microsoft 365 respecte les bonnes pratiques de sécurité reconnues par le CIS (Center for Internet Security), afin de réduire l’exposition aux menaces courantes (phishing, compromission d’identité, fuite de données, attaques sur les appareils, etc.). Offrir un cadre de conformité mesurable et priorisé, facilitant l’audit et la remédiation continue.

Périmètre: Contrôles de sécurité sur les principaux services M365 : Azure/Entra ID (identité, MFA, gestion des accès, rôles privilégiés), Exchange Online (messagerie, anti-phishing, anti-spam, forwarding, transport rules), SharePoint/OneDrive (partage, accès externe, gestion des liens), Teams (paramètres de collaboration, accès invités), Posture globale (audit, alerting, journaux, configuration des applications).

Notre score au 9 aout 2025 (99%) :

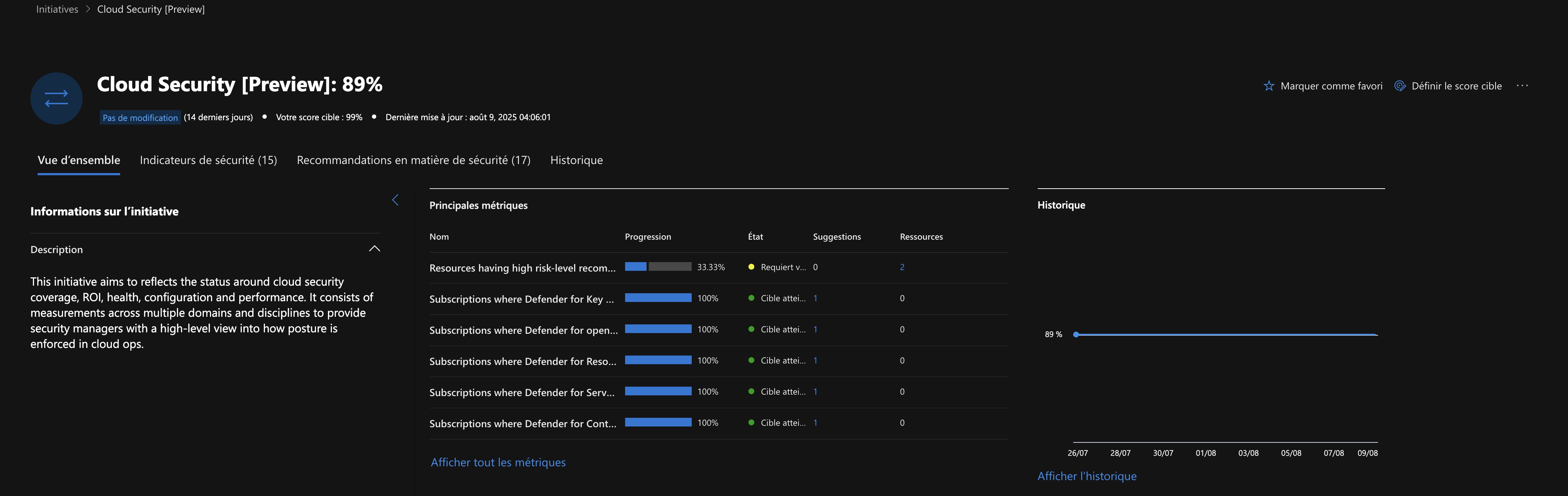

Cloud Security [Preview]

Cette initiative vise à refléter l’état de la couverture de la sécurité du cloud, du retour sur investissement, de l’intégrité, de la configuration et des performances. Il s’agit de mesures dans plusieurs domaines et disciplines afin de fournir aux responsables de la sécurité une vue d’ensemble de la façon dont la posture est appliquée dans les opérations cloud.

Objectif: Renforcer la sécurité des ressources Azure.

Périmètre : Évaluation transversale des services cloud Microsoft Azure (durcissement des ressources).

Notre score au 9 aout 2025 (89%) :

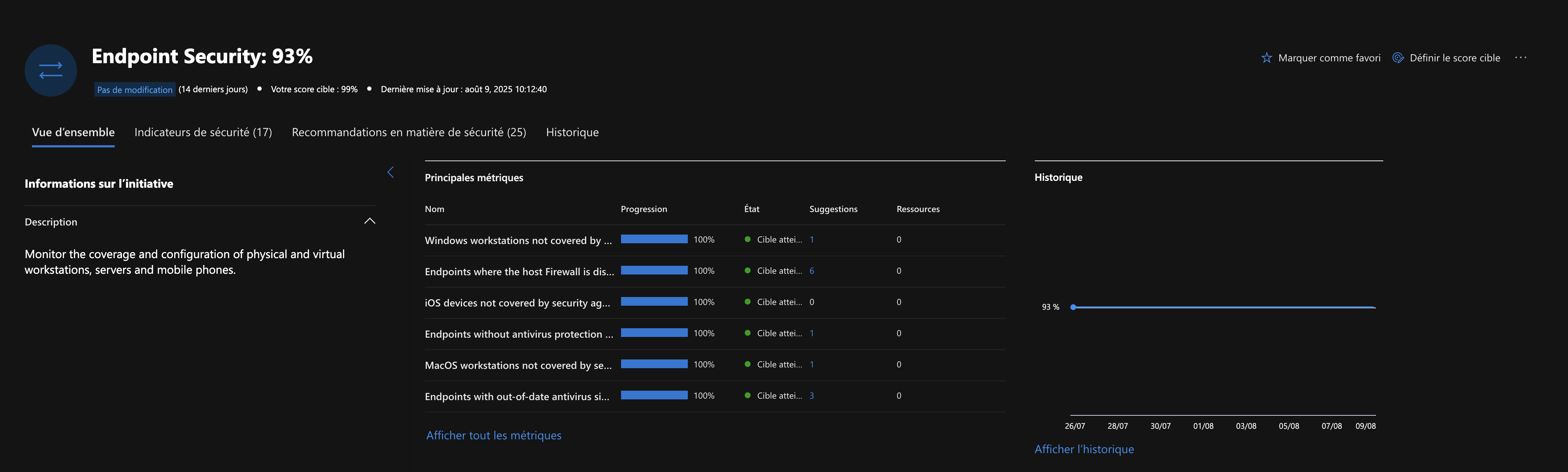

Endpoint Security:

Surveiller la couverture et la configuration des postes de travail physiques et virtuels, des serveurs et des téléphones mobiles.

Objectif : Renforcer la sécurité des postes de travail, serveurs et appareils mobiles en identifiant et en corrigeant les vulnérabilités, mauvaises configurations et expositions qui pourraient être exploitées par des attaquants. Réduire la surface d’attaque des endpoints et améliorer la résilience face aux menaces (malwares, ransomwares, attaques fileless, mouvements latéraux, etc.).

Périmètre : Analyse de la posture de sécurité des endpoints : Windows, macOS, Linux, mobiles (iOS/Android).

Détection des vulnérabilités logicielles, applications obsolètes ou non sécurisées.

Vérification des configurations critiques : protection antivirus/EDR, chiffrement (BitLocker/FileVault), pare-feu, contrôle des périphériques, gestion des comptes à privilèges.

Surveillance de l’application des correctifs de sécurité et de la conformité aux politiques de sécurité.

Recommandations de remédiation priorisées selon l’impact sur la réduction du risque.

Intégration avec Defender for Endpoint pour la détection, la réponse et la gestion centralisée des incidents.

Notre score au 9 aout 2025 (93%) :

Identity Security

La sécurité de l’identité est la pratique qui consiste à protéger l’identité numérique des individus et des organisations. Cela inclut la protection des mots de passe, des noms d’utilisateur et d’autres informations d’identification qui peuvent être utilisés pour accéder à des données ou des systèmes sensibles. La sécurité de l’identité est essentielle pour se protéger contre un large éventail de cybermenaces, notamment le phishing, les logiciels malveillants et les violations de données. En prenant des mesures proactives, les organisations peuvent aider à protéger leurs identités numériques et leurs données sensibles contre les cybermenaces.

Objectif : Protéger les identités (comptes utilisateurs, administrateurs, services) contre les compromissions, l’usurpation et les mouvements latéraux, en identifiant et corrigeant les expositions et mauvaises configurations. Réduire le risque d’accès non autorisé, de phishing, d’élévation de privilèges et de persistance des attaquants via l’identité.

Périmètre : Analyse de la posture de sécurité des identités : comptes Entra ID/Azure AD, comptes locaux, comptes à privilèges, comptes de service. Vérification de l’activation du MFA, des politiques d’accès conditionnel, de la gestion des rôles privilégiés (PIM), et de la protection des comptes sensibles. Détection des mauvaises pratiques : absence de MFA, mots de passe faibles ou réutilisés, accès hérités, délégations excessives, applications OAuth à risque. Surveillance des connexions à risque, des activités anormales et des consentements d’applications. Recommandations de remédiation priorisées selon l’impact sur la réduction du risque. Intégration avec Defender for Identity, Entra ID Protection et autres modules XDR pour la détection et la réponse aux incidents liés à l’identité.

Notre score au 9 aout 2025 (80%) :

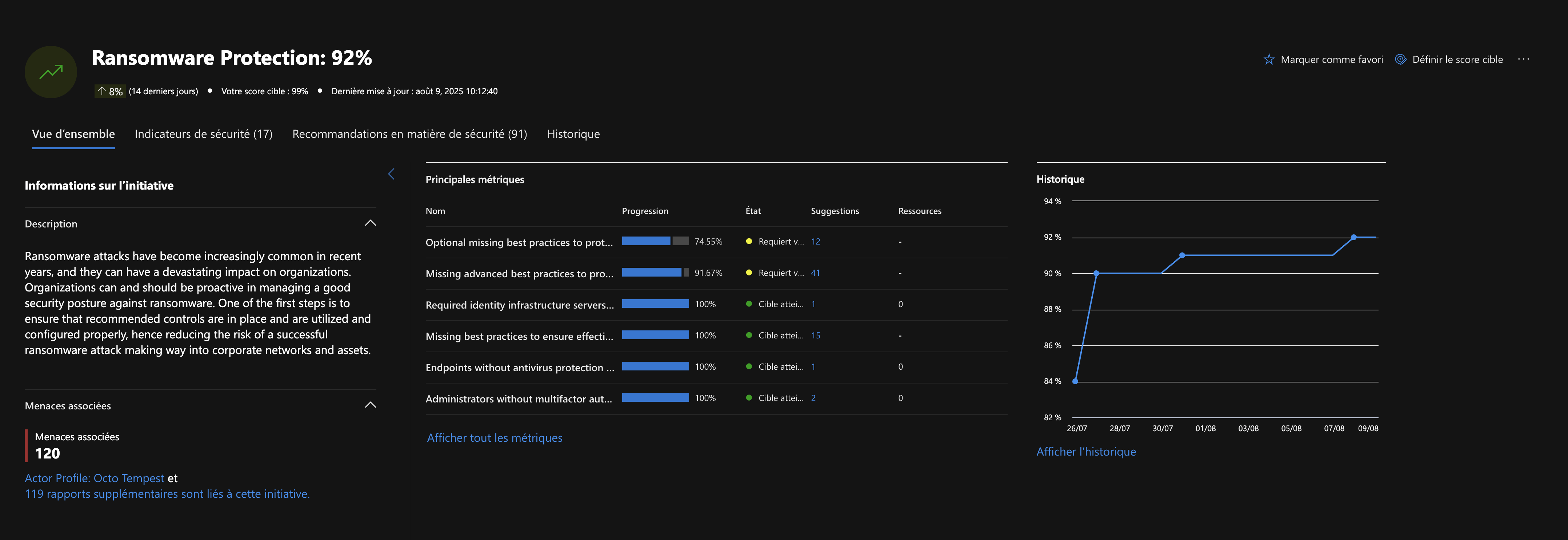

Ransomware Protection

Les attaques par ransomware sont devenues de plus en plus courantes ces dernières années, et elles peuvent avoir un impact dévastateur sur les organisations. Les organisations peuvent et doivent être proactives dans la gestion d’une bonne posture de sécurité contre les ransomwares. L’une des premières étapes consiste à s’assurer que les contrôles recommandés sont en place et qu’ils sont utilisés et configurés correctement, réduisant ainsi le risque qu’une attaque de ransomware réussie se propage dans les réseaux et les actifs de l’entreprise.

Objectif : Réduire l’exposition et la vulnérabilité de l’organisation face aux attaques par ransomware, en identifiant et corrigeant les faiblesses exploitables à chaque étape de la chaîne d’attaque.Renforcer la résilience, la détection précoce et la capacité de réponse pour limiter l’impact d’une attaque de ransomware.

Périmètre : Analyse de la posture de sécurité sur l’ensemble des surfaces : endpoints (postes, serveurs), identités, cloud, messagerie, stockage. Vérification des contrôles critiques : protection EDR/antivirus, MFA, sauvegardes, segmentation réseau, blocage des macros, filtrage des emails/pièces jointes, gestion des accès à privilèges. Détection des expositions : vulnérabilités logicielles, protocoles non sécurisés, ports ouverts, configurations faibles, absence de sauvegardes isolées. Surveillance des comportements suspects : mouvements latéraux, exécutions de fichiers chiffrants, modifications massives de fichiers, tentatives de désactivation de la sécurité. Recommandations de remédiation priorisées selon l’impact sur la réduction du risque de ransomware. Intégration avec Defender for Endpoint, Defender for Identity, Defender for Office 365, Defender for Cloud, pour une défense coordonnée et une gestion centralisée des incidents.

Notre score au 9 aout 2025 (92%) :

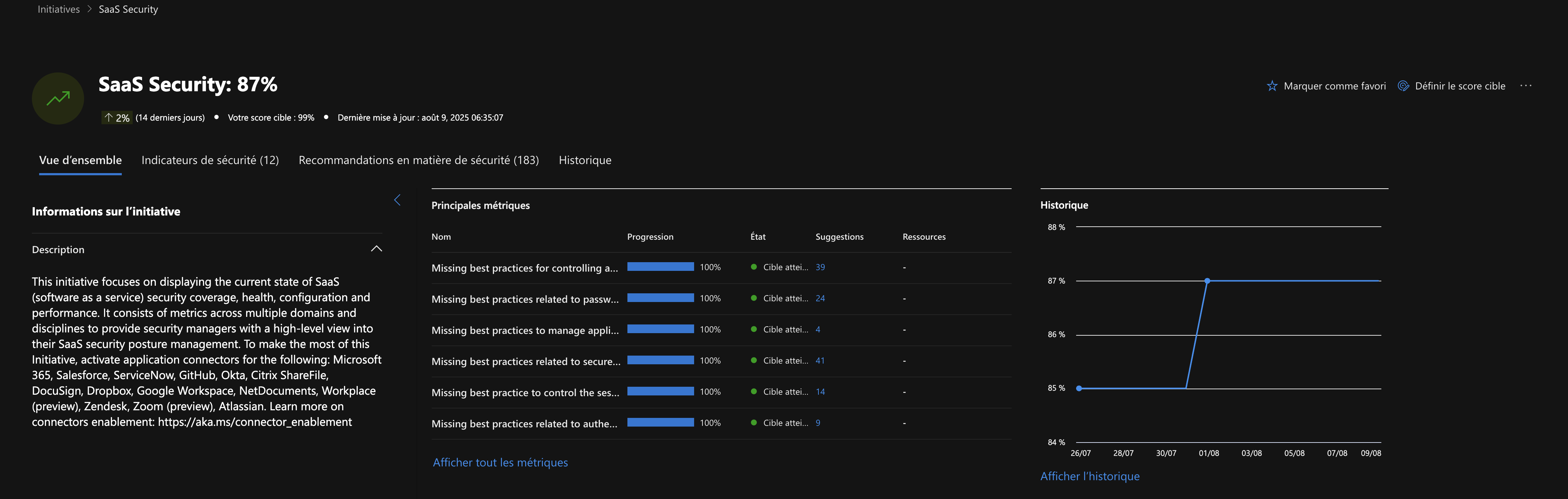

SaaS Security

Cette initiative se concentre sur l’affichage de l’état actuel de la couverture de sécurité, de l’état, de la configuration et des performances du SaaS (Software as a Service). Il se compose de mesures couvrant plusieurs domaines et disciplines pour fournir aux responsables de la sécurité une vue d’ensemble de la gestion de leur posture de sécurité SaaS. Pour tirer le meilleur parti de cette initiative, activez les connecteurs d’applications suivants : Microsoft 365, Salesforce, ServiceNow, GitHub, Okta, Citrix ShareFile, DocuSign, Dropbox, Google Workspace, NetDocuments, Workplace (préversion), Zendesk, Zoom (préversion), Atlassian.

Objectif : Sécuriser l’utilisation des applications SaaS (Software as a Service) de l’organisation en identifiant et corrigeant les expositions, mauvaises configurations et risques liés à ces services. Réduire la surface d’attaque et prévenir les fuites de données, les accès non autorisés et les abus d’applications tierces.

Périmètre : Analyse de la posture de sécurité des principales applications SaaS utilisées (Microsoft 365, Salesforce, ServiceNow, Google Workspace, etc.). Détection des mauvaises configurations : partage excessif, accès externes non contrôlés, permissions d’applications tierces, absence de MFA, gestion des comptes invités. Surveillance des activités à risque : exfiltration de données, consentements OAuth suspects, comportements anormaux des utilisateurs ou des applications. Recommandations de remédiation priorisées selon l’impact sur la réduction du risque SaaS. Intégration avec Defender for Cloud Apps (MCAS) et autres modules XDR pour la visibilité, la détection et la réponse aux incidents SaaS.

Notre score au 9 aout 2025 (87%) :

Zero Trust (Foundational)

Le Zero Trust est une stratégie de sécurité qui suit trois principes : vérifier explicitement, utiliser l’accès par le moindre privilège et supposer une violation. Cette initiative suit le cadre d’adoption Zero Trust de Microsoft pour vous aider à identifier les prochaines étapes de votre stratégie Zero Trust. Pour en savoir plus sur le cadre d’adoption du Zero Trust, cliquez ici.

Objectif : Mettre en place les fondations du modèle Zero Trust, en s’assurant que l’accès aux ressources est strictement contrôlé, vérifié en continu et limité au strict nécessaire, afin de réduire les risques d’accès non autorisé, de mouvements latéraux et de compromission. Fournir un cadre de sécurité moderne, adaptable et centré sur l’identité, la posture des appareils et la sensibilité des ressources.

Périmètre : Application des principes Zero Trust sur les axes : identité, endpoints, applications, données, réseau et infrastructure. Contrôles fondamentaux : MFA généralisé, accès conditionnel, segmentation réseau, gestion des privilèges, vérification de la conformité des appareils, surveillance continue des accès et des comportements. Vérification de la configuration des politiques d’accès, de la protection des identités et des ressources critiques. Recommandations de remédiation priorisées pour combler les écarts avec les exigences Zero Trust. Intégration avec l’ensemble des modules Defender (Endpoint, Identity, Cloud, SaaS) pour une approche unifiée et centralisée.

Notre score au 9 aout 2025 (82%) :

Les autres initiatives

En ce qui concerne les initiatives complémentaires, nous pouvons retrouver : Critital Asset Protection, Enterprise IoT Seecurity, External Attack Surface Protection, OT Security et Vulnerability Assessment. Pour ma part, je vais prochainement intégrer External Attack Surface Protection car nous l'utilisons depuis un certains temps, pour les autres, je n'ai pas les licences nécessaires ou le besoin de les mettre en oeuvres.

Pourquoi le score n'est pas de 100% sur chaque initiative ?

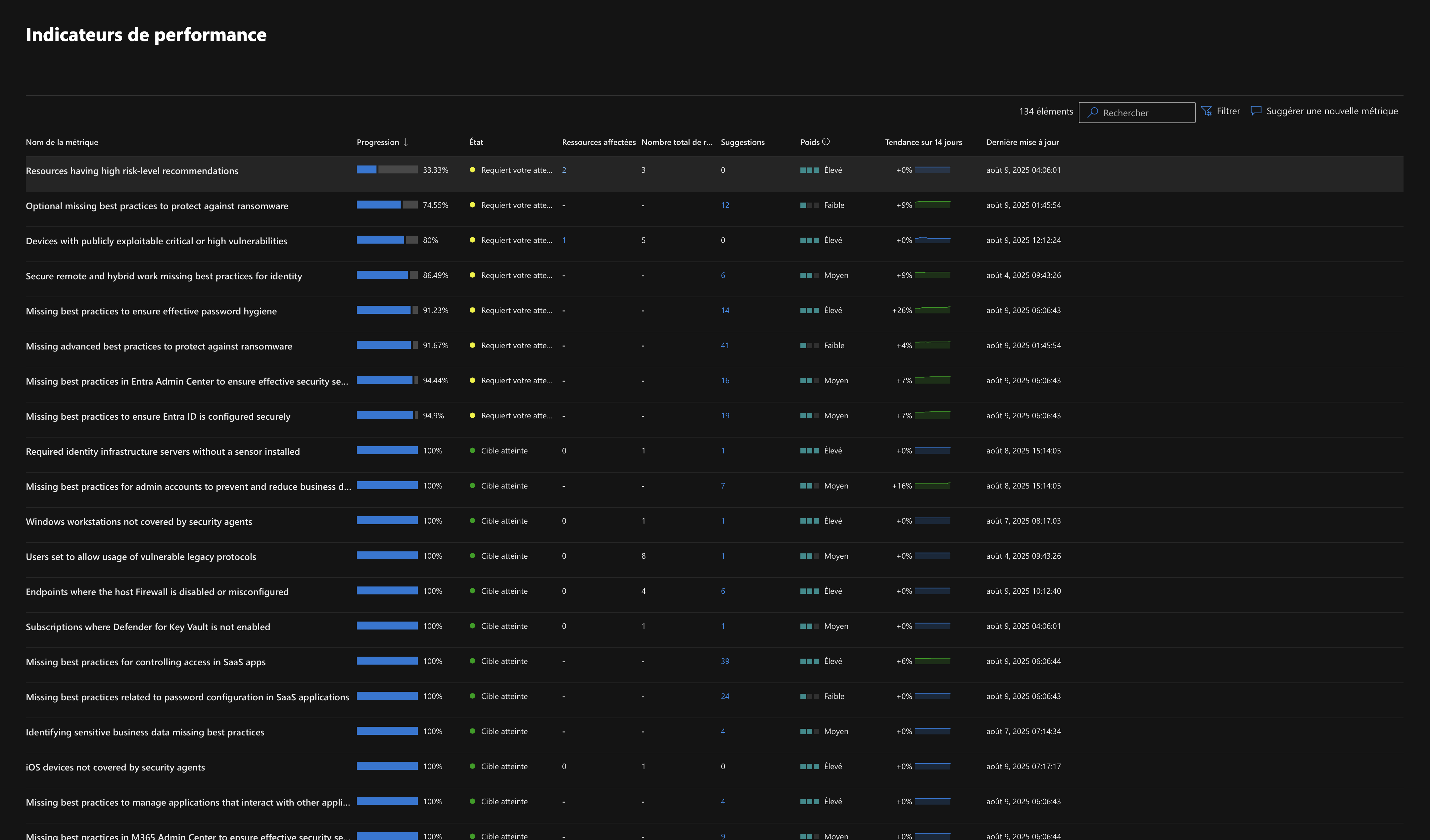

Malgré un secure score de 100%, que disent nos indices de performances en détails ?

Quand je consulte en profondeur les recommandations de chaque métrique de performance :

Resources having high risk-level recommendations : il est indiqué, "des données cloud complètes sont disponibles pour les environnements où Defender CSPM est activé. Si elles sont manquantes, seules des données cloud partielles sont affichées.En savoir plus".Je n'utilise pas l'outil de Microsoft pour le CSPM mais celui de Datadog à la place.

Optional missing best practices to protect against ransomware : il est indiqué que je dois "ajouter Microsoft Defender pour Linux puis réparer le collecteur Microsoft Defender pour Linux". Je n'utilise aucune instance sous Linux.

-

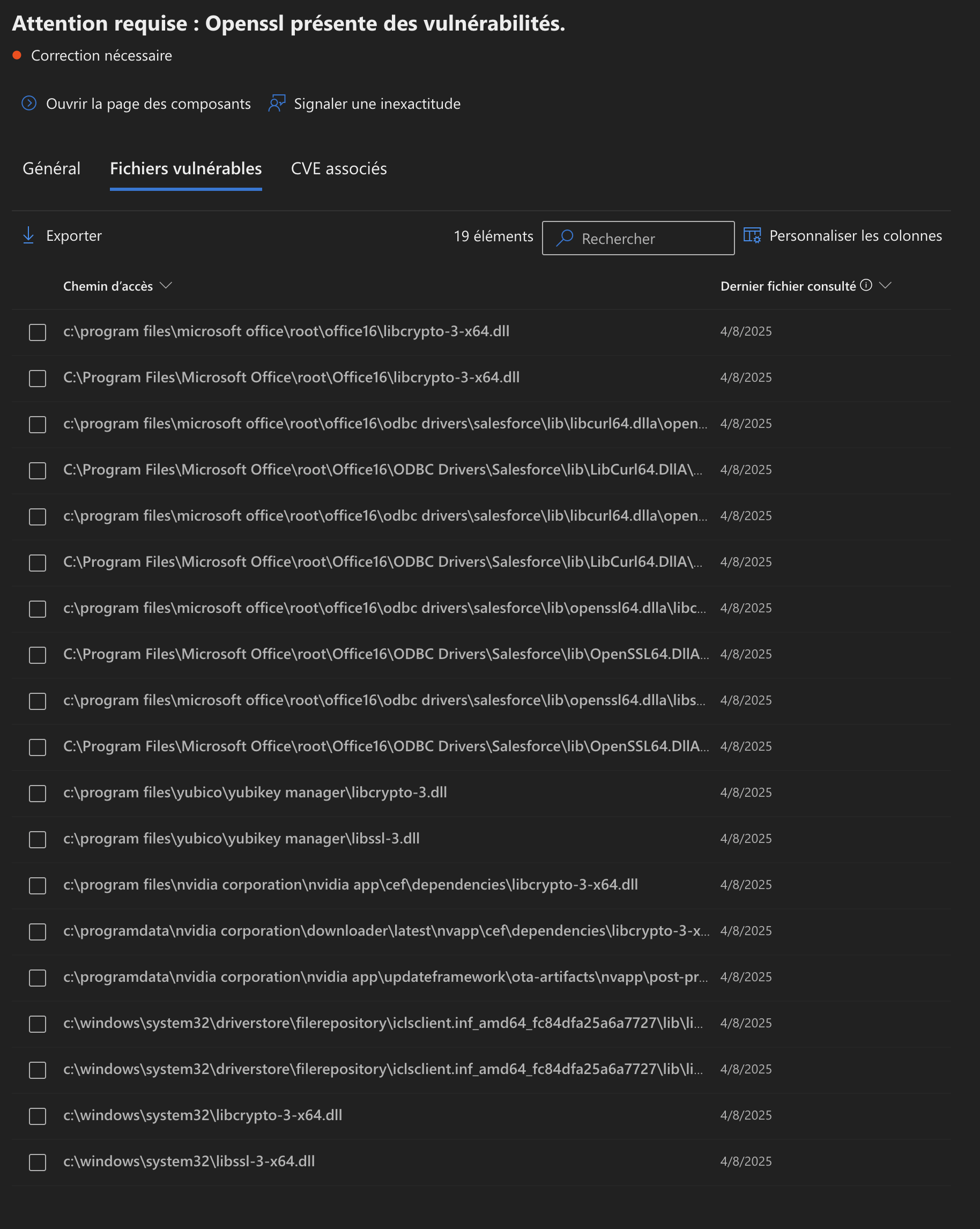

Devices with publicly exploitable critical or high vulnerabilities : il indique une vulnérabilité (non exploitable sur une de nos machines sous Windows 11 Enterprise), c'est vrai et nous sommes au courant, depuis des années. J'ai tenté de la fixer sans résultats, des dépendances openssl vulnérables dans Windows 11 lui même... Office 365, Yubikey et Nvidia :

Secure remote and hybrid work missing best practices for identity : il m'indique "vérifiez que la synchronisation du hachage du mot de passe est activée pour les déploiements hybrides" or je n'ai pas d'hybridation avec entra connect.

Missing best practices to ensure effective password hygiene : il m'indique encore de renforcer ma posture avec entra connect "Change password for Entra seamless SSO account", "Rotate password for Entra Connect AD DS Connector account", "Vérifiez que la synchronisation du hachage du mot de passe est activée pour les déploiements hybrides", puis me parle de l'application Zendesk : "Empêchez des administrateurs de définir des mots de passe (Zendesk)". Je n'utilise pas Zendesk mais Intercom.

Missing advanced best practices to protect against ransomware : il me manque des licences pour durcir Windows, "Activer « Protection LSA (autorité de sécurité locale) »", "Activer Microsoft Defender Credential Guard", "Désactiver l’exécution ou l’installation des logiciels téléchargés avec une signature non valide". Me parle ensuite de Google Chrome que nous n'utilisons pas, "Désactiver le gestionnaire de mots de passe".

Missing best practices in Entra Admin Center to ensure effective security settings : il me reparle de entra connect pour l'hybridation "Vérifiez que la synchronisation du hachage du mot de passe est activée pour les déploiements hybrides".

Missing best practices to ensure Entra ID is configured securely : il me reparle encore de entra connect pour l'hybridation "Vérifiez que la synchronisation du hachage du mot de passe est activée pour les déploiements hybrides".

Conclusion

Dans les fait nous pourrions considérer que le score est très proche des 100%. En réalité pour être parfait, il nous faudrait une licence Defender P2, initialiser l'hybridation entre notre Active Directory et Entra id, puis abandonner Intercom au profil de Zendesk...

Defender P2 pourrait être un atout évident notamment pour protéger nos postes utilisateur dans le domaine AD mais ce n'est pas notre cas. https://learn.microsoft.com/fr-fr/windows-server/security/credentials-protection-and-management/configuring-additional-lsa-protection

Nous n'utilisons pas l'AD pour l'accès aux données et aux appareils depuis des postes clients, mais uniquement pour du management onpremise.

Décommissionner Intercom n'est pas envisageable car, à l'époque nous avons considéré Intercom à la place de Zendesk pour différente raison.

Il ne me reste désormais plus qu'à documenter et inclure mes mesures de traitement des risques et mes exceptions dans mon analyse de risques et continuer à revoir et maintenir notre SMSI.