- Aug 1, 2025

Objectif 100 %, sécurité Microsoft 365 au maximum

En 2020, lors de la mise en place de mon tenant Microsoft 365, j’ai immédiatement intégré plusieurs recommandations issues du Microsoft Secure Score. Mais mon objectif allait au-delà du simple respect des bonnes pratiques : je voulais viser l’excellence et garantir un niveau de protection maximal. C’est ce qui m’a poussé à approfondir mes compétences, tant sur le plan technique que organisationnel.

Le Microsoft Secure Score est un baromètre de maturité en cybersécurité pour l'environ Microsoft 365. Il mesure l’implémentation de bonnes pratiques de sécurité sur les identités, les appareils, les applications et les données. Ce retour d’expérience s’inscrit dans un contexte simple mais représentatif d'une production : d'une dizaine d’appareils, une vingtaine de comptes d’identité (On-Premise et Cloud inclus), et plusieurs applications cloud utilisées au quotidien.

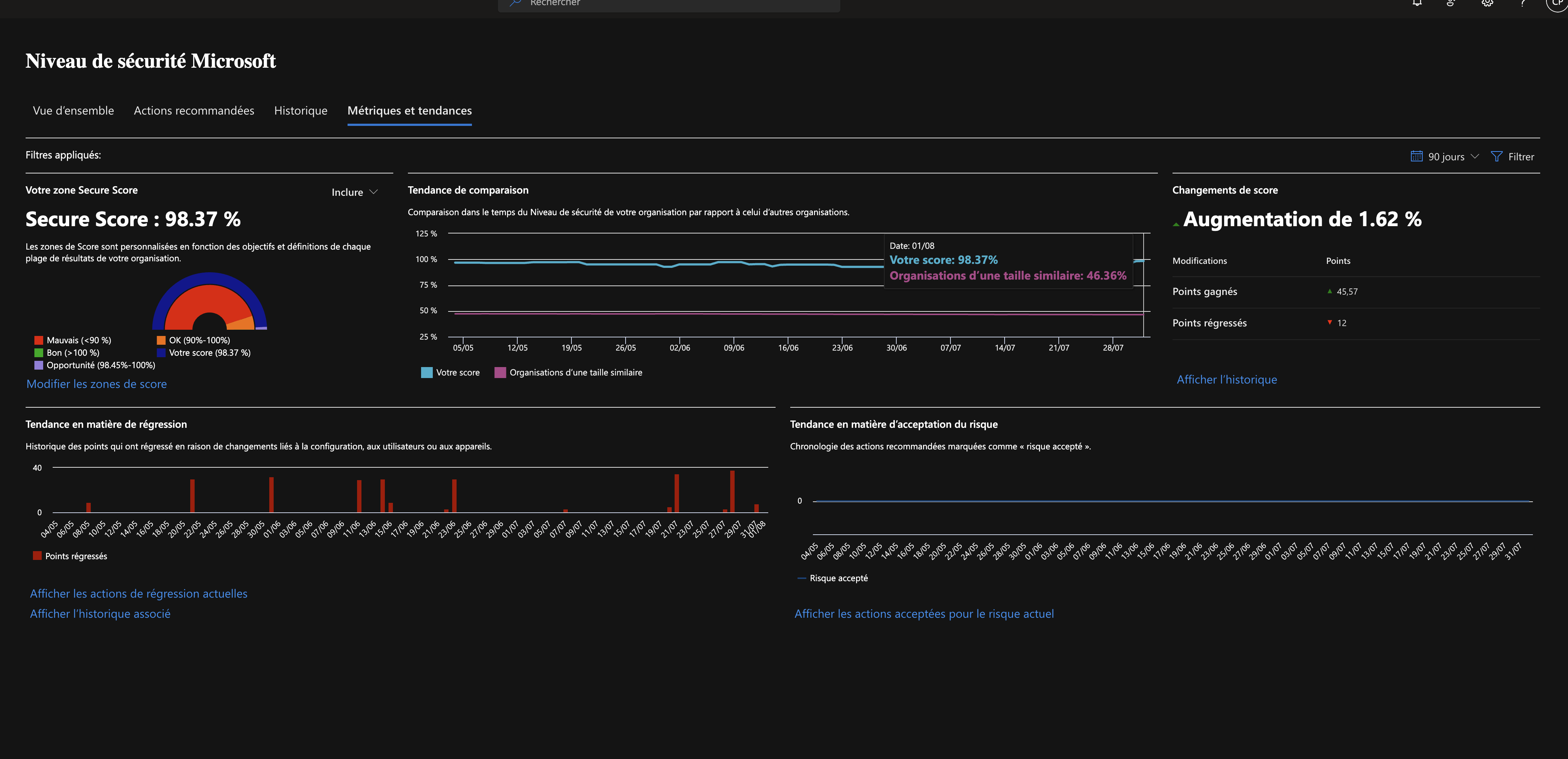

Notre secure score au 1er aout 2025 :

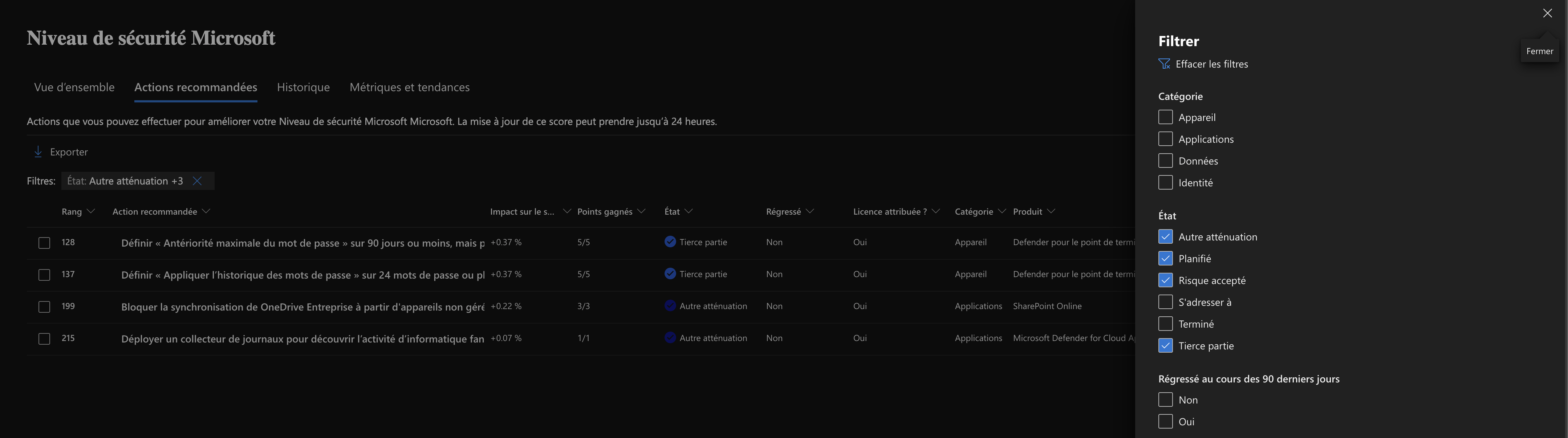

Nos 4 exceptions justifiées au 1er aout 2025 :

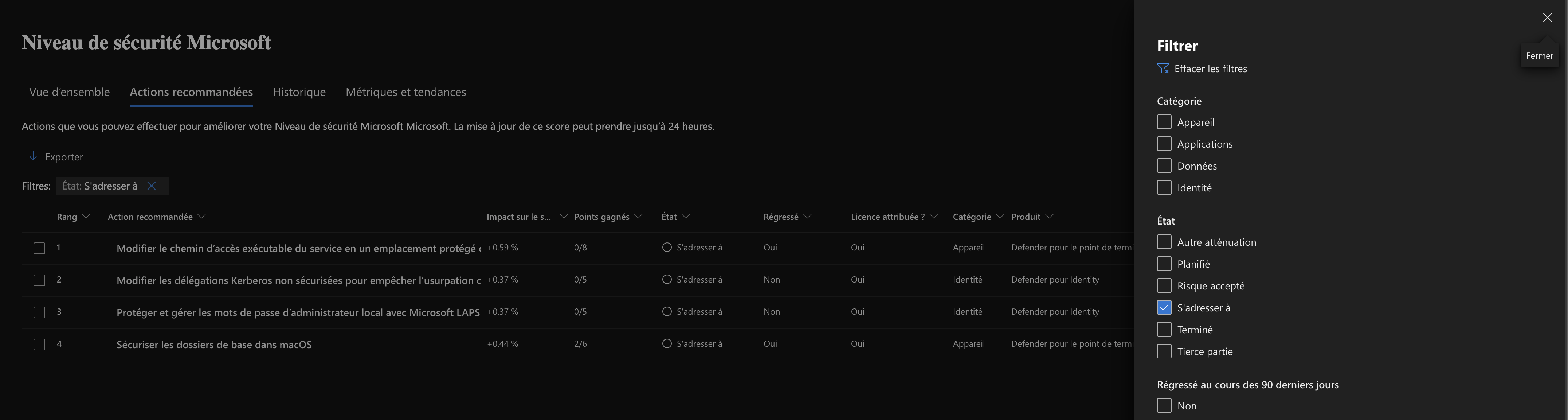

Nos dernières actions à mettre en oeuvre au 1er aout 2025 :

Une question de choix, pas de taille

On pourrait penser que mon approche n’est applicable qu’à une structure avec peu de dette technique, une interopérabilité maîtrisée et des applications compatibles avec les standards de sécurité modernes. C’est en partie vrai : j’ai fait le choix, dès le départ, de sélectionner rigoureusement mes fournisseurs et de documenter mes processus métier avant de déployer l'ensemble des briques de Microsoft 365.

Certains diront que ces mesures de sécurité nuisent à l’expérience utilisateur. Oui en partie, renforcer les contrôles et implémenter des protections implique des ajustements internes. Mais ce n’est pas un frein : c’est une opportunité. Grâce à une identité unique bien pensée, nous avons trouvé un équilibre entre sécurité et fluidité. Ce qui peut sembler paradoxal devient, en réalité, un levier de simplification et de confiance.

Nos mesures de sécurités

1. Sécuriser les identités, la première ligne de défense

La protection des comptes utilisateurs est au cœur de toute stratégie de cybersécurité. L’activation du MFA (fort) pour tous a permis de renforcer considérablement la sécurité des accès, en ajoutant une couche de vérification essentielle. Cette mesure, combinée à une gestion fine des privilèges via PIM, limite les droits élevés dans le temps et réduit les risques liés aux comptes à privilèges.

2. Durcir les appareils sans complexifier l’usage

La sécurité des terminaux est assurée par une configuration rigoureuse : chiffrement, antivirus, mises à jour automatiques. Grâce à Intune, nous contrôlons la conformité des appareils et bloquons les accès depuis des postes non gérés ou non conformes. Ce durcissement ne ralentit pas les utilisateurs, il garantit que seuls les appareils de confiance accèdent aux ressources.

3. Sécuriser les applications cloud sans difficulté

L’accès aux applications cloud est sécurisé via SSO et Conditional Access, ce qui permet une authentification fluide mais contrôlée. En centralisant les accès, nous avons réduit le Shadow IT et gagné en visibilité sur les usages. Les données dans les applications sont protégées grâce à des politiques DLP et des labels de sensibilité, assurant une gestion fine des informations selon leur criticité.

4. Protéger les données là où elles vivent

La classification et la protection des données sensibles sont assurées via Microsoft Purview, qui permet d’identifier, baliser et sécuriser les contenus critiques. Les politiques DLP s’appliquent aux emails, à SharePoint, à OneDrive, et bien plus encore, pour prévenir les fuites de données. Le chiffrement et le contrôle d’accès granulaire garantissent que seules les personnes autorisées peuvent consulter ou modifier les documents.

Les plus

L’identité unique, vers la simplification et la sécurité

L’adoption d’une identité unique a transformé l’expérience utilisateur. Moins de mots de passe à retenir, moins de risques de réutilisation, et moins de points d’entrée à surveiller. Les utilisateurs se connectent une fois, accèdent à tout ce dont ils ont besoin, et bénéficient d’une expérience fluide qui favorise l’adoption des outils sécurisés.

Réduction des risques invisibles

En centralisant l’accès, nous avons réduit le Shadow IT : les utilisateurs ne peuvent pas utiliser des outils non approuvés ou des mots de passe faibles et personnelles. Cela améliore la traçabilité, avec un seul journal d’activité par utilisateur, facilitant les audits et la détection des comportements anormaux.

Automatisation et adaptabilité

Les politiques de sécurité sont automatisées : MFA, accès conditionnel, expiration de session… tout est appliqué de manière cohérente, sans intervention manuelle. Grâce à l’identité centralisée, nous avons mis en place une sécurité adaptative, capable de réagir dynamiquement selon le contexte d’accès (ex. : blocage ou MFA renforcé depuis un appareil non conforme).

Enfin prêt pour le modèle Zero Trust

Cette approche nous prépare à franchir une nouvelle étape : passer d’un modèle de défense en profondeur à un modèle Zero Trust. Ce dernier repose sur la vérification continue, le moindre privilège, et la confiance conditionnelle. L’identité unique, la surveillance constante et les contrôles dynamiques sont déjà en place...nous sommes prêts à évoluer vers le modèle de sécurité le plus mature.

Les moins

Maintenance renforcée

Si l’automatisation permet une application cohérente des politiques, elle nécessite néanmoins une maintenance continue pour rester efficace face à l’évolution des menaces. Il est donc essentiel de maintenir une veille régulière, d’appliquer les mises à jour de sécurité, et d’ajuster les paramètres en fonction des retours d’usage et des nouvelles recommandations. Cette exigence est le prix à payer pour une posture de sécurité robuste et durable.

Gestion des alertes et des incidents

Un environnement sécurisé génère naturellement plus de signaux de sécurité. Pour éviter l’effet "bruit", nous avons connecté Microsoft 365 Defender à notre SIEM externe, afin de centraliser la gestion des alertes, les corréler avec d’autres sources, et faciliter le traitement des incidents. Cela demande une organisation rigoureuse, mais c’est indispensable pour garder le contrôle sur les événements critiques.

Complexité organisationnelle

Certaines politiques comme PIM (Privileged Identity Management) ou DLP (Data Loss Prevention) nécessitent une coordination étroite entre les équipes IT et les métiers. Il faut comprendre les besoins opérationnels, anticiper les impacts, et parfois adapter les règles pour ne pas freiner les processus. Cette complexité est gérable, mais elle demande du dialogue et une gouvernance claire.

Sensibilité accrue à l’expérience utilisateur

Chaque mesure de sécurité peut avoir un impact sur les usages quotidiens. Une authentification renforcée, une restriction d’accès ou une politique de classification trop stricte peuvent générer des frictions. Il est donc crucial d’anticiper les impacts, de tester les configurations, et surtout d’accompagner les utilisateurs dans le changement. La sécurité ne doit pas être vécue comme une contrainte, mais comme un nouveau cadre de confiance.

Documentation rigoureuse

Pour certaines recommandations non appliquées ou adaptées à notre contexte, une documentation claire et argumentée est indispensable. Elle permet de justifier les choix, de garder une trace des décisions, et de faciliter les audits ou les revues de sécurité. C’est aussi un outil de transmission pour les équipes, garantissant la cohérence dans le temps.

Conclusion

Atteindre le score de 98,37% est possible, tout comme le 100% à condition de savoir ce que l'on fait et de justifier les recommandations non appliquées. Évidemment, il faut posséder des licences, avoir une connaissance technique et organisationnel du périmètre mais standardiser ses pratiques de gestion de sécurité nous permet de viser le score maximal dans les prochains jours. Ce n’est pas une fin en soi, mais un jalon important dans une démarche continue de sécurisation vers le modèle zero trust.

Et vous, où en êtes-vous dans votre sécurisation Microsoft 365 ?