La série SRX de Juniper Network

La gamme SRX de Juniper Network, permet de gérer la sécurité, le routage, la commutation et la connectivité WAN. La configuration d’accès VPN IPSec est aussi possible.

Moyennant en plus un abonnement, elle permet aussi de gérer les menaces unifiées dit UTM : antivirus, sécurité des applications, IPS, antispam et filtrage Web amélioré (optionnel).

On la caractérise de passerelle de services afin de sécuriser différents réseaux en entreprise.

L’équipement est très stable et suffisamment performant en TPE/PME (dizaine de personnes).

Pour découvrir la gammes SRX c’est par ici : découverte SRX.

Présentation du SRX100

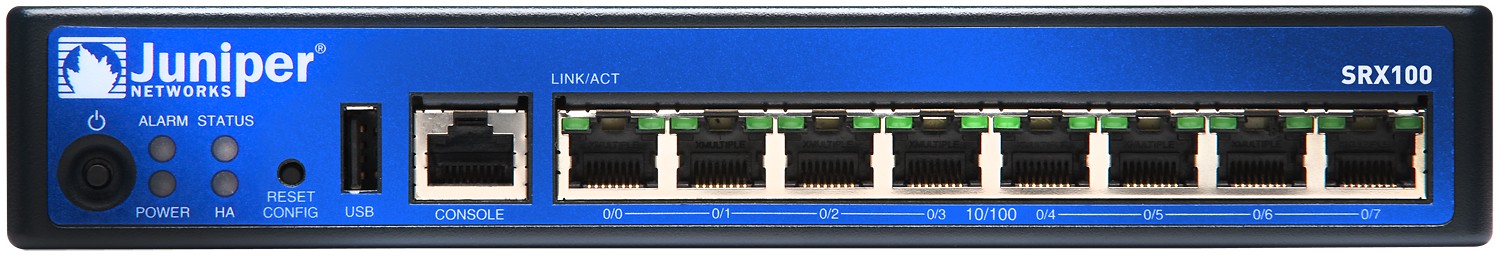

La passerelle de services SRX100 propose sur le panneau avant (de gauche à droite) :

- Un bouton Power : arrêt et démarrage.

- Différents leds : alarm, power, status, ha.

- Un bouton de reset de l’appareil.

- Un port console de management.

- Des ports (8) en 100Mb/s.

Sur l’arrière de l’appareil, on retrouve la prise d’alimentation en 12V, la prise de terre et l’antivol.

Mon modèle est précisément le SRX100H2 et date de Juin 2014 : achat chez IngramMicro.

Pour information le bundle comprend en plus du SRX100 :

- Un guide rapide de démarrage, la licence d’utilisation de l’appareil, un guide de sécurité hardware.

- Un cable DB9-to-RJ45.

- Un cordon d’alimentation en plus de l’alimentation.

Pré-configuration : vue d’ensemble

Pour commencer à utiliser l’appareil, nous avons besoin de comprendre sa configuration initiale (défaut) et les points essentiels au bon fonctionnement de la configuration d’un SRX100.

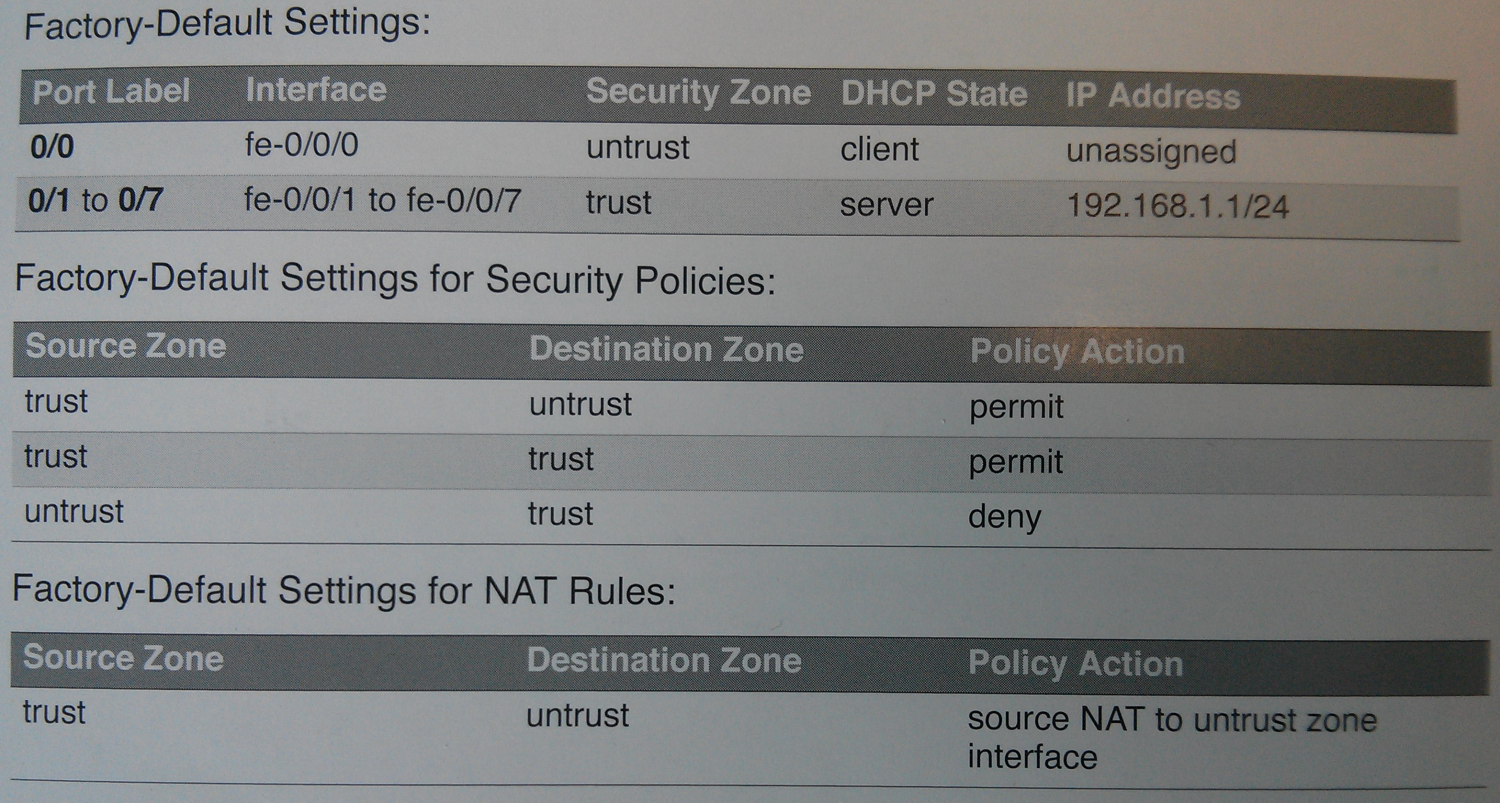

Par défaut les paramètres de l’appareil sont les suivants : (photographie de mon Nexus 4).

La documentation est très claire, on comprend donc que les ports 0/1 à 0/7 permettent de récupérer une adresse afin de paramétrer le SRX et qu’il existe deux zones untrust et trust avec des policies.

Une règle NAT source « trust » vers « untrust » est configurée (permet l’accès à la zone internet).

Maintenant, nous allons bien évidement modifier la configuration du SRX et l’adapter à nos besoins.

Il faut être conscient que l’ensemble des points devront être configurés :

- Les interfaces devront être configurées avec une adresse IP.

- Les interfaces seront liées à une zone de sécurité.

- Les politiques de zone devront être configurées entre elles (accepter ou refuser).

- Les règles de NAT source devront être ajustées pour accéder à réseau internet.

Configuration du setup wizard en J-Web

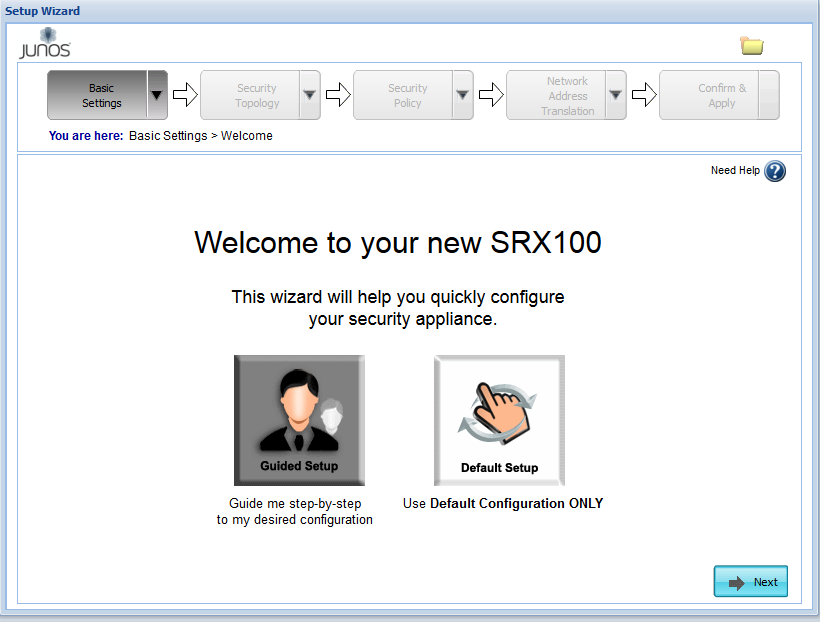

Nous allons maintenant découvrir la première configuration du SRX100 sous J-Web.

Le J-Web c’est l’interface web de Juniper Network, la voici en mode « setup wizard » :

Je ne vais pas afficher les 30 screenshots des étapes du « setup » : je vais procéder de manière succincte.

Les paramètres de base

- Rendez-vous sur l’adresse IP : http://192.168.1.1, sélection du mode étapes par étapes.

Une ligne de progression sur l’entête est présente : « Basic Settings » => « Security Topology » etc…. ce sont les points de configuration minimum pour un bon fonctionnement.

- Ensuite, on sélectionne le niveau « basic options » ou « advanced options« .

J’ai utilisé l’option advanced afin de toucher au maximum à l’interface setup wizard en J-Web. - On nous demande maintenant de configurer le « hostname » le « root account » ainsi que l’ajout d’un utilisateur (optionnel), j’ai personnellement ajouté le mien avec le rôle « super user« .

- La page de configuration du Time Zone et du NTP s’affiche ensuite.

- Le résumé de la configuration des paramètres de base s’affiche, si besoin est on peut la rééditer.

La topologie de sécurité

Dans cette partie, nous allons configurer la zone internet, la DMZ et la zone interne.

- S’affiche ensuite, le choix de connecter la zone internet à notre réseau local (interne).

J’ai personnellement connecté le SRX sur internet, il se trouve dans la zone DMZ d’une box Orange. - L’accès internet se fait-il par PPPoE sur le SRX ? Ou en DSL ou bien aucun ? Aucun pour moi.

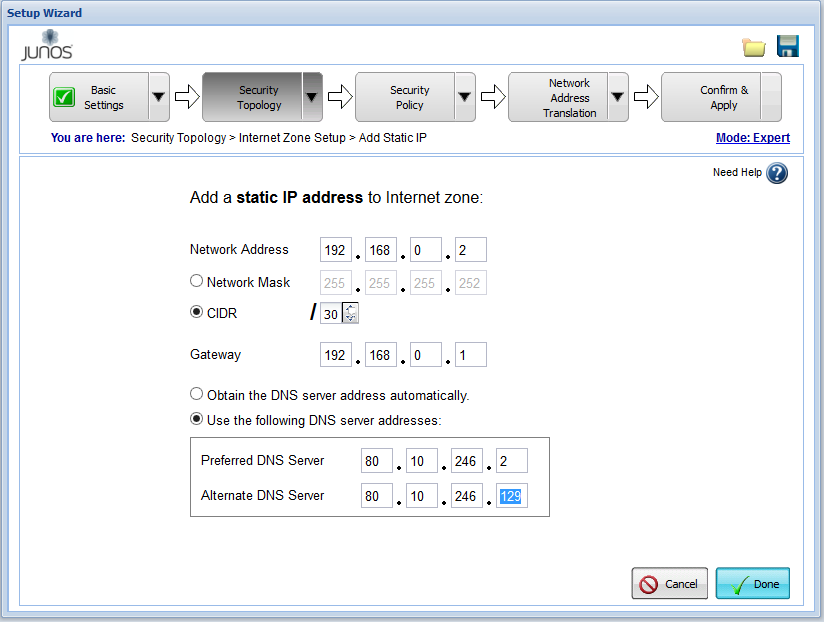

- La configuration de l’adresse IP (WAN) arrive-t-elle dynamique ou non ? J’utilise une IP fixe :

Souvenez-vous mon SRX se trouve dans une DMZ., aussi vous remarquerez les DNS d’Orange.

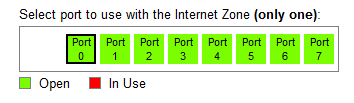

- Pour la sélection du port zone internet, on colle au modèle par défaut par le port fe-0/0/0.

- Viens ensuite, la création et la configuration de la zone DMZ, « No/Yes » ?

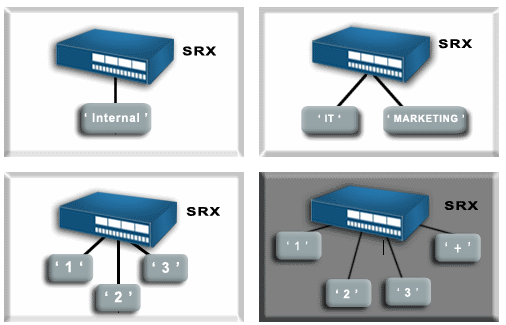

Je n’ai personnellement pas besoin que mon SRX crée une zone DMZ. - On passe maintenant à la représentation de notre réseau interne en sélectionnant notre diagramme.

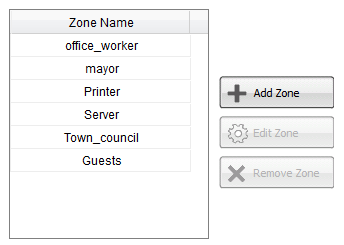

- La configuration des zones apparaît, une zone par service peut être créée, voici un exemple :

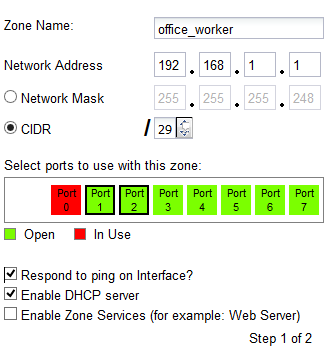

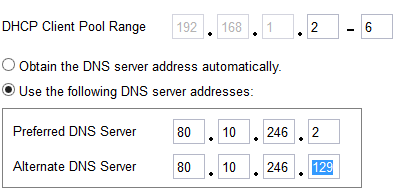

- L’étape suivante, consiste à configurer notre plage DHCP pour les employés de bureau :

Un petit récapitulatif des différentes zones créées :

La politique de sécurité

La troisième étape consiste à ajouter une ou plusieurs licences UTM (optionnel) de définir les accès entre nos différentes zones, la configuration de l’interface de management et des accès VPN en remote access.

L’activation des licences achetées peut être ajoutée à la main ou téléchargée directement via un code.

De mon coté, je n’ai pas de licence UTM il suffit donc de laisser les choix par défaut et de continuer.

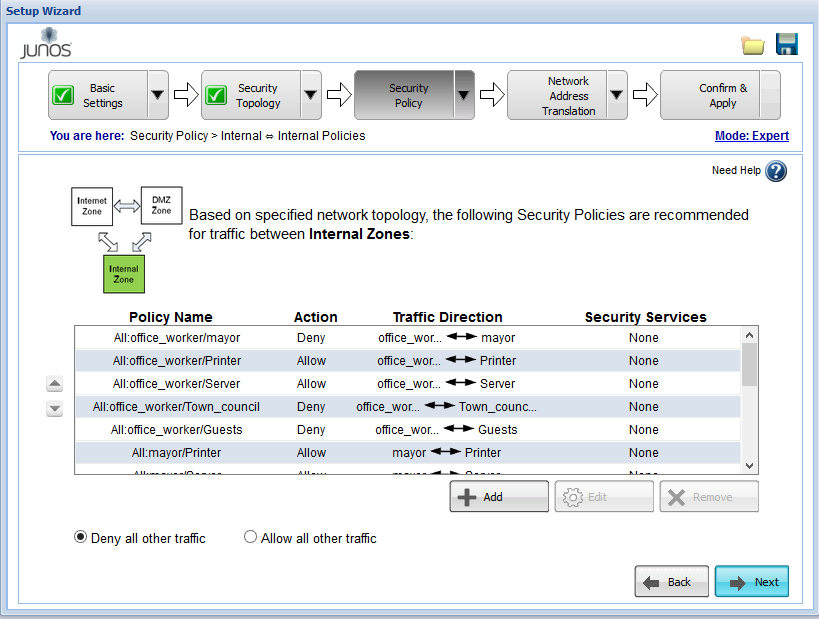

On va maintenant passer à la configuration du trafic entre nos différentes zones :

Par exemple, on retrouve sur l’image ci-dessus : la politique « office_worker« /mayor » en action refuser, car la zone des employés ne doit pas pouvoir communiquer avec le maire.

- On a le choix de donner la possibilité aux zones d’accéder ou non, au management du SRX .

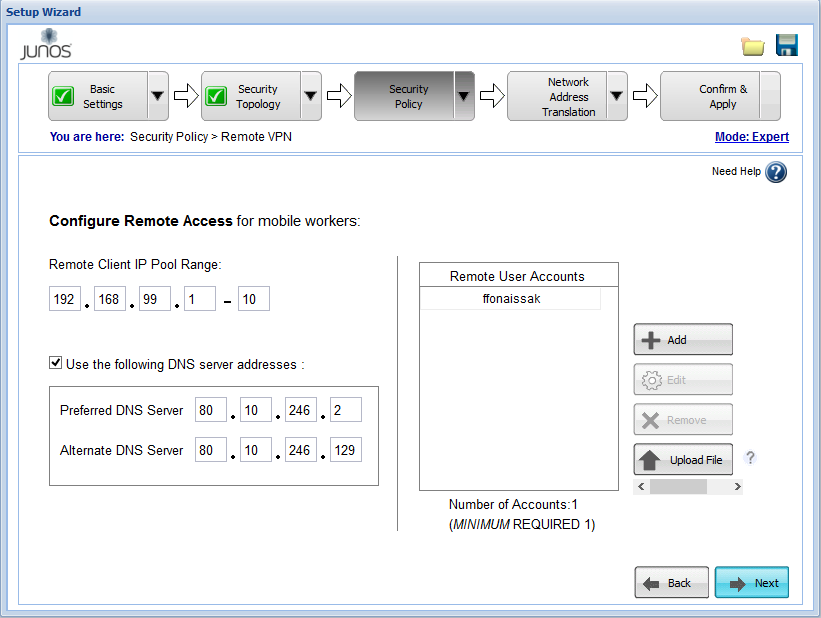

Les protocoles d’accès sont : http/ssh/nsm/https/telnet, j’ai choisi une seul zone : mayor. - Le SRX nous demande si un travailleur distant venant de la zone internet sera autorisé à se connecter.

A titre d’exemple j’ai répondu oui, voici la création de mon utilisateur « ffonaissak ».

- La suite de la configuration de l’utilisateur distant est de lui autoriser des zones disponibles.

J’ai autorisé la zone server et printer, il pourra accéder au serveur et imprimer, question pratique!

Le NAT source/destination

Permettre l’accès internet à nos différentes zones se fait avec le NAT source, tandis que le NAT destination permet la communication de notre réseau privé vers l’internet.

- Quelles seront les zones qui auront un accès vers la zone internet?

J’ai coché l’ensemble des zones, même printer car elle faxe aussi. - Vient ensuite la proposition de faire un NAT destination.

Je n’ai pas configuré de NAT destination.

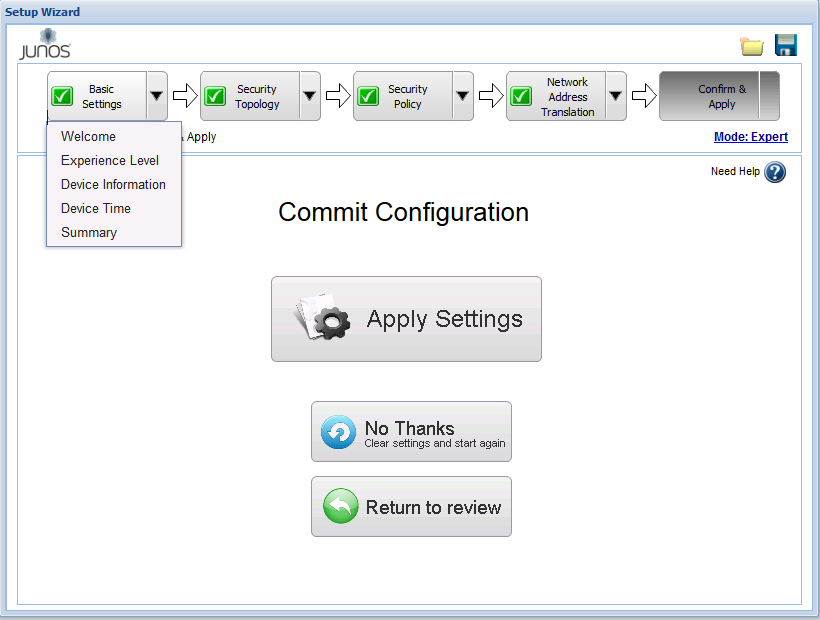

La configuration du SRX100 sous J-Web setup wizard se termine.

L’accès à l’interface de configuration sous J-Web est désormais possible dans la zone du maire (https).

Je vous invite maintenant à découvrir l’interface de gestion en https du SRX 100 sous J-Web.

Notez qu’il est important de mettre à jour le SRX via la page de téléchargement du software.