- Aug 10, 2025

Application complète du modèle Zero Trust dans Microsoft 365

Face à l'évolution constante des cybermenaces, l'approche Zero Trust s'impose comme un pilier fondamental de la cybersécurité moderne. Le principe est simple mais radical : ne jamais faire confiance, toujours vérifier, supposer une violation. Microsoft 365, avec sa suite d'outils intégrés, permet une mise en œuvre efficace et progressive de ce modèle. Un questionnaire de positionnement est disponible pour vous aider, voici le lien.

J'ai initié cette démarche avec Microsoft Defender dans le module de gestion de l'exposition aux risques. L'outil Exposure Insights propose une initiative spécifique : Zero Trust (Foundational) qui m'indique actuellement un score de 82%, bien que dans les faits, nous ayons atteint les 100%. Ce score reflète une mise en œuvre basique, mais encore perfectible, notamment sur certains points critiques liés aux identités privilégiées et à la configuration des politiques d’accès conditionnel.

Au-delà des fondamentaux

Une implémentation complète du modèle Zero Trust nécessite d'aller bien au-delà de ces critères de base. Microsoft fournit des ressources détaillées pour une application exhaustive du modèle.

Ressources officielles

Guide d'implémentation Zero Trust pour Microsoft 365 : Documentation technique complète

Présentation business du Zero Trust Microsoft : Vue d'ensemble stratégique

Outil d'évaluation Zero Trust : Assessment interactif

L'objectif est bien d'implémenter les composants avancés du modèle Zero Trust pour atteindre une sécurité optimale dans notre environnement Microsoft 365.

Démarrage du la phase d'évaluation - Microsoft Zero Trust Workshop

Les explications du guide sont très détaillées : https://microsoft.github.io/zerotrustassessment/guide

Étant sous MacOS (avec Homebrew), voici les étapes d'installation :

Installer PowerShell (lien) :

brew install --cask powershellExécuter PowerShell :

pwshInstaller le module "ZeroTrystAssessment" ;

Install-Module ZeroTrustAssessment

Untrusted repository

You are installing the modules from an untrusted repository. If you trust this repository, change its InstallationPolicy

value by running the Set-PSRepository cmdlet. Are you sure you want to install the modules from 'PSGallery'?

[Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "N"): Y Exécuter la commande pour la phase d'évaluation :

Invoke-ZTAssessmentAuthentifier vous avec un compte admin général et accorder les permissions à l'outil.

Patientez quelques secondes avant de découvrir votre résultat d'évaluation : "ZeroTrustAssessment-2025-08-10T125143.xslsx".

Résultat de l'évaluation du modèle Zero Trust dans Microsoft 365

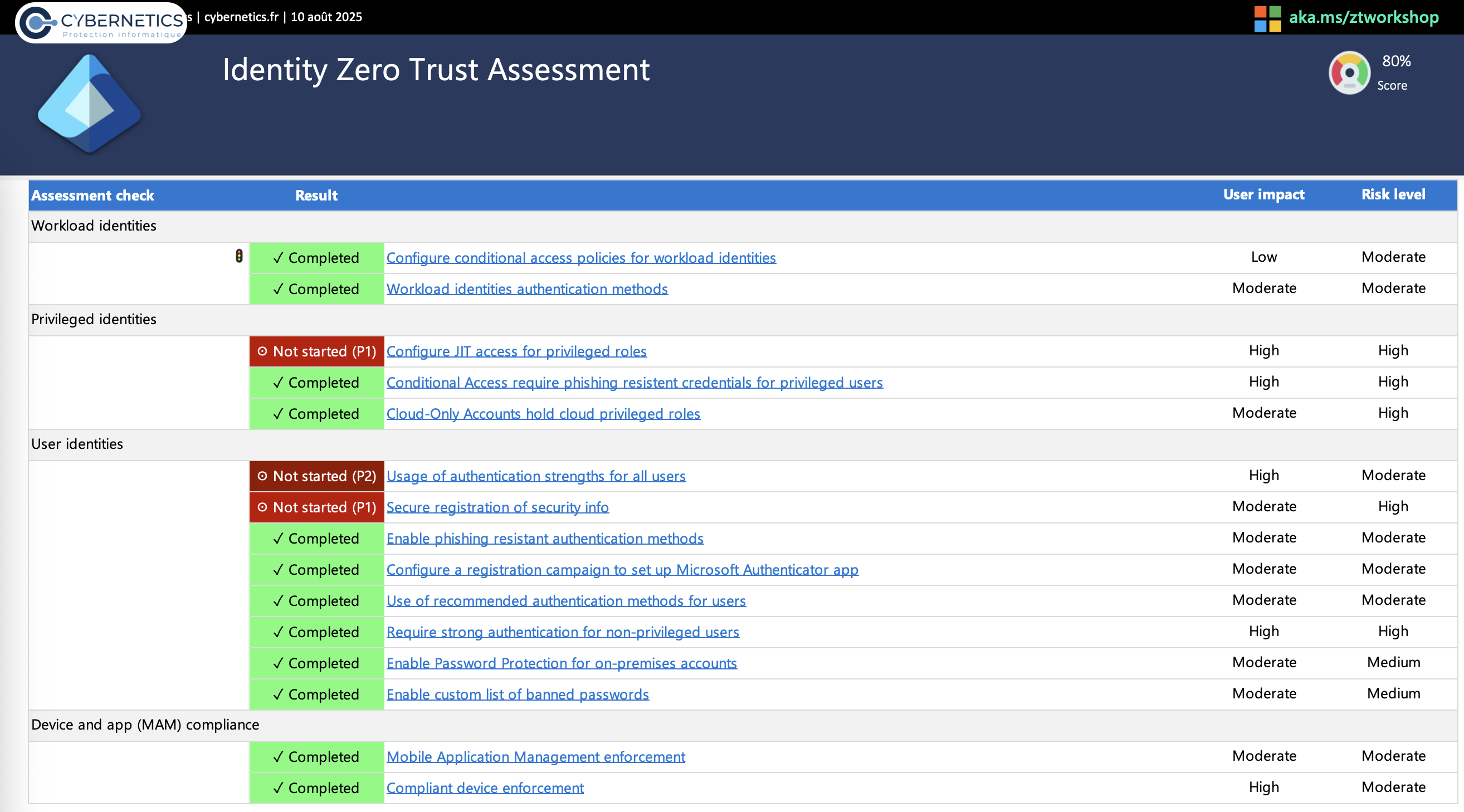

Identité

Le score est de 80%, il nous manque la configuration JIT, l'usage de l'authentification forte pour tous les utilisateurs (tous n'ont pas la licence P2) et une règle d'accès conditionnel d'enregistrement des informations de sécurité. Nous allons fixer les anomalies P1 rapidement.

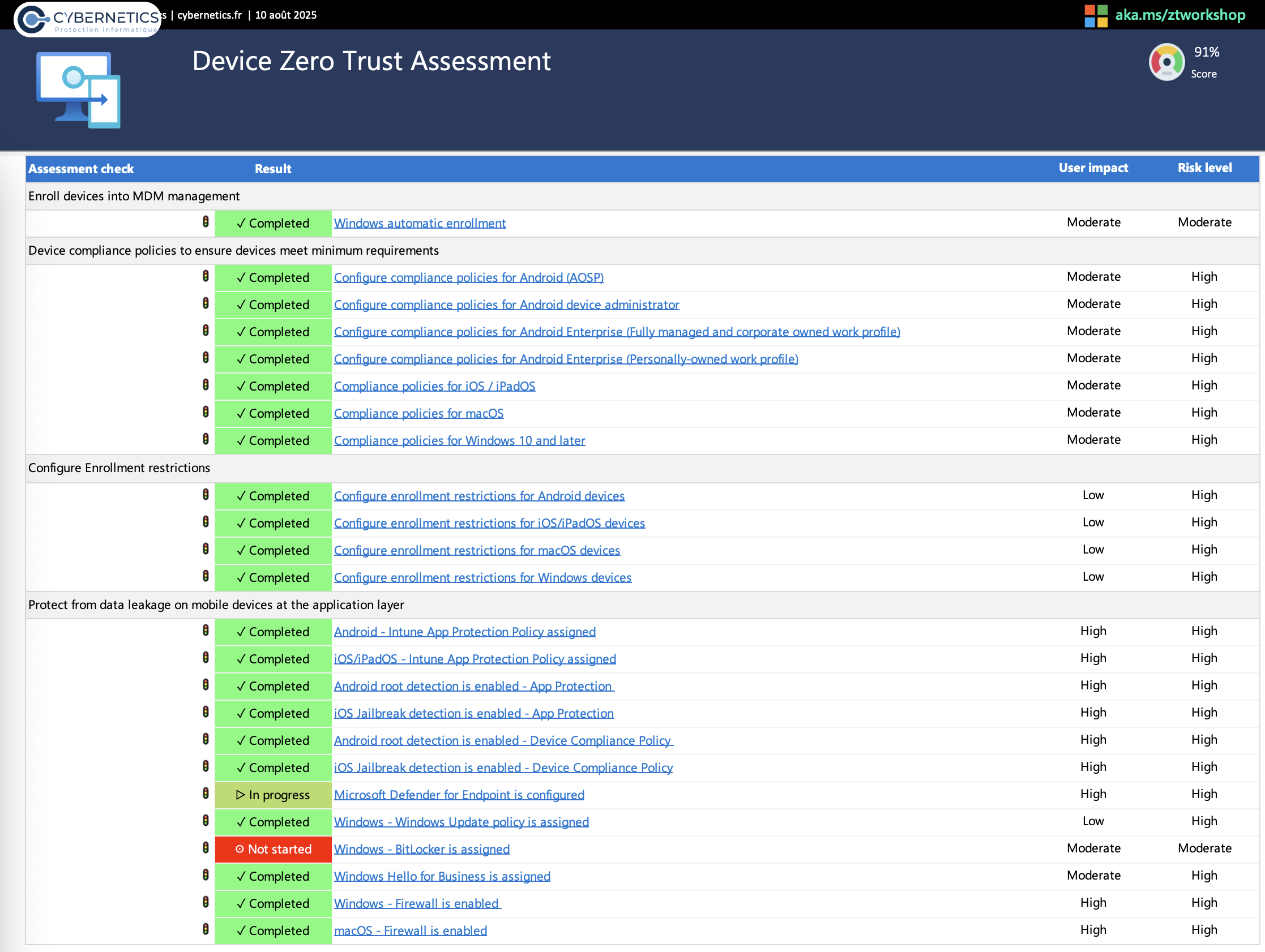

Appareil

Le score est de 91%, il nous manque l'implémentation dans notre serveur AD, car Defender for Identity détecte le serveur mais celui-ci n'utilise pas Microsoft Defender (mais une autre solution tierce). Concernant Windows Bitlocker, nous ne comprenons pas, la stratégie est en place mais considérée comme non démarrée. Nous allons investiguer et contacter Microsoft si nécessaire.

Vous retrouverez l'ensemble de votre configuration d'appareil sur la première feuille, elle affiche vos configurations Intune (non visible ici, pour des questions de confidentialité).

Conclusion

La mise en œuvre du modèle Zero Trust avec Microsoft 365 est un projet stratégique qui nécessite une approche progressive, mais rigoureuse. Nos résultats montrent que nous avons franchit des étapes importantes, tout en identifiant des axes d’amélioration prioritaires.

Dès lors, la template "ZeroTrustTemplate.xlsx" (différent de l'assessment) est fortement appréciée. En tant qu'organisation nous allons continuer à :

Évaluer régulièrement notre niveau de maturité Zero Trust.

Prioriser les identités et les accès conditionnels.

Automatiser l’enrôlement et la conformité des appareils.

Accompagner les utilisateurs aux bonnes pratiques de sécurité.

Compléter notre analyse des risques face aux menaces avancées