- Oct 27, 2025

Assurer un score d'exposition de 0% avec Microsoft Defender Vulnerability Management

La gestion des vulnérabilités est une activité fondamentale en sécurité informatique, elle consiste à assurer une défense proactive en identifiant systématiquement les faiblesses connues et inconnues (CVE, zero-days), en évaluant leur impact et leur exploitabilité (CVSS, EPSS), en priorisant leur remédiation tout en s'adaptant continuellement aux menaces émergentes.

Pour maîtriser le premier paysage des menaces au sein de mon organisation, j'utilise Microsoft Defender Vulnerability Management.

Il me permet de gérer l'ensemble de mes tâches critiques de gestion des vulnérabilités : identification, évaluation, priorisation et correction. En savoir plus sur la solution.

Inventaire des ressources

L'inventaire des actifs est la première phase, évidemment essentiel pour connaitre en détails nos actifs. Pour cela, j'ai développé Serenetics.app un outil permettant de se connecter à toutes nos données pour concevoir dynamiquement le parc et son niveau de risque, en savoir plus.

Ensuite, vient le déploiement des solutions, comme par exemple Microsoft Defender XDR. Dans notre cas, il protège nos systèmes de nos appareils :

Microsoft Windows 11 (25H2 - 26200.6901)

MacOS 26.0.1 (25A362)

iOS 26.0.1 (23A355)

Je n'ai pas (encore) confié la protection et la gestion des vulnérabilités de mes serveurs (Linux et Windows) à Microsoft Defender.

La seconde phase démarre avec Microsoft Defender Vulnerability Management qui récolte les données suivantes :

Les informations sur l'appareil

Les applications logicielles

Les certificats numériques

Les extensions de navigateur

Les évaluations de microprogramme (firmware)

Désormais, l'inventaire logiciel récupère bien l'ensemble des CPEs, le filtre par défaut affiche tous les logiciels avec des énumérations de plateforme commune (CPE) officielles. La vue inclut des détails tels que le nom du fournisseur, le nombre de faiblesses, les menaces et le nombre d’appareils exposés.

Le tableau de bord

Voici actuellement notre score d'exposition : 0/100, au 25 octobre 2025 :

Recommandations de sécurité

Dans notre article précédent, j'évoqué notre problème de vulnérabilité connu sur "openssl", j'ai pris le temps (manuellement) de faire le nécessaire afin de ne plus être exposé. En cliquant sur "améliorer le score", le filtre par défaut "active" n'indique plus aucun problème. Cependant, si je supprime le filtre :

Ce sont des recommandations de sécurité, sans impact sur le score d'exposition.

Nous retrouvons trois exceptions sur les 5 en places dans notre Tenant sur le score de sécurité.

Focus sur un poste

Malgré un score d'exposition de 0/100, je vais consulter les données récoltées par la solution sur mon poste Windows 11.

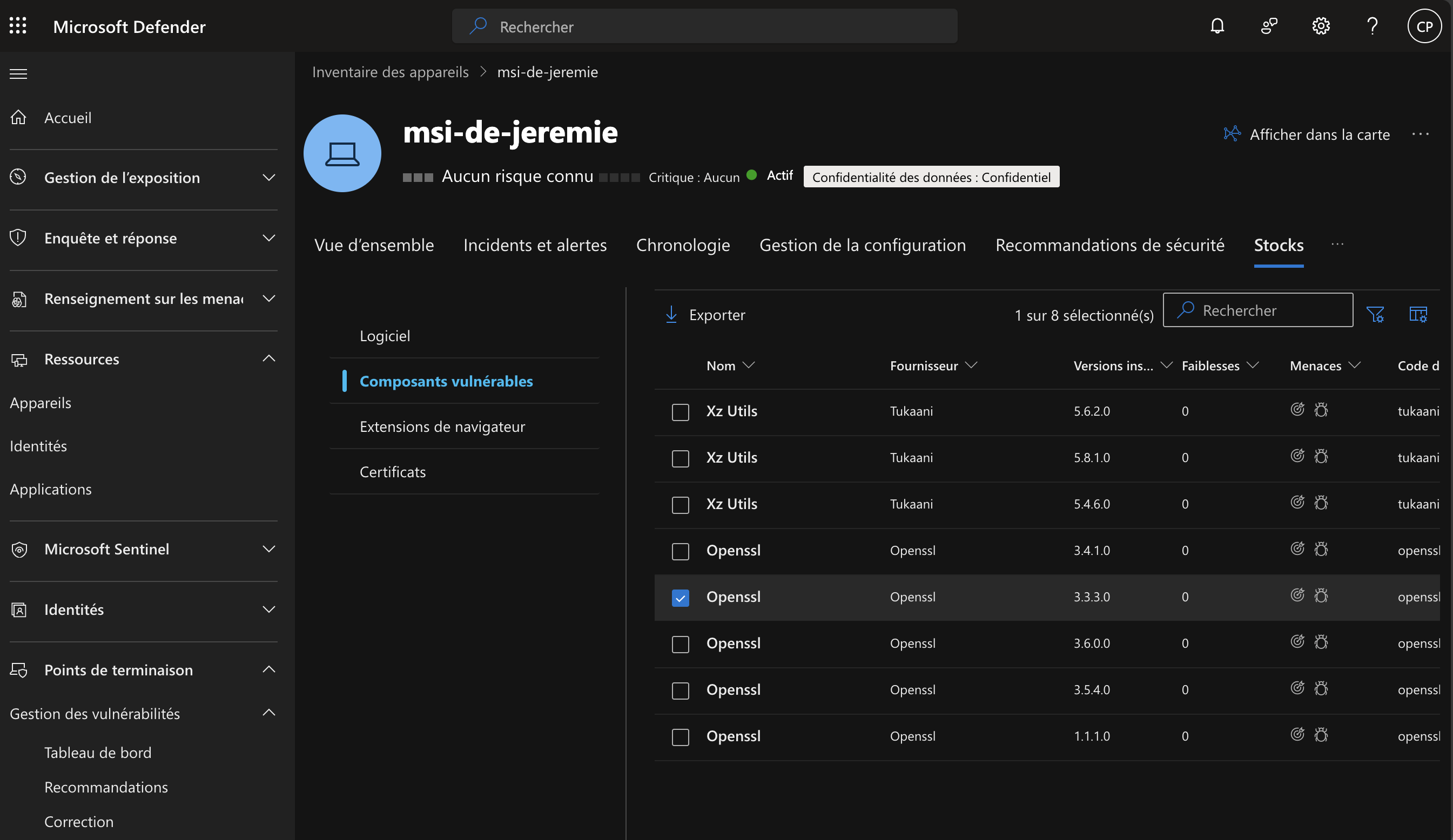

Les composants vulnérables

Surprise, il reste des composants dits "vulnérables" : ce sont des librairies utilisées notamment par OneDrive ou des outils tiers. Ils n'ont pas de faiblesses identifiées actuellement, mais MDVM les surveille car ils ont un historique de CVE connues.

Je vais donc devoir continuer à analyser ces composants régulièrement. Toutefois, attention : supprimer manuellement ces librairies peut rendre instable le fonctionnement des applications qui en dépendent (comme OneDrive).

La bonne pratique consiste plutôt à :

- Vérifier régulièrement si des CVE émergent sur ces composants

- Surveiller les mises à jour des applications parentes (OneDrive, etc.)

- Accepter le risque si le composant est nécessaire et à jour

- Documenter ces "faux positifs" dans MDVM

Cela deviendra pour moi une routine de revue régulière, mais davantage orientée sur la surveillance que sur la suppression systématique des composants vulnérables.

Les certificats à risques

Là aussi, je dois réaliser des actions correctives afin de limiter les certificats expirés ou moins fiables sur le poste.

Je n'affiche pas de capture spécifique, mais il y'a aussi une vue pour les extensions des navigateurs, dans la rubrique "Extensions de navigateur". Les extensions et leurs permisisons sont visibles, dans mon cas sur Edge et Firefox, assez pratiques pour connaitres les risques associés.

Informations complémentaires

Plutôt que de se fier uniquement aux scores de criticités bruts (comme le CVSS), MDVM utilise une approche basée sur le risque pour décider où concentrer les efforts. Le système hiérarchise rapidement et continuellement les principales vulnérabilités détectées sur nos ressources.

J'apprécie également le fait de pouvoir être alerté (via webhook ou par mail) en cas de nouvelle vulnérabilité détectée.

Il est également possible d'utiliser une fonctionnalité clé de blocage des applications vulnérables. Vous pouvez bloquer proactivement les versions vulnérables connues des applications ou alerter les utilisateurs via des alertes de bureau personnalisées.

Evidemment, les éléments de preuves et de traçabilité sont incluses ; l'outil permet de suivre les progrès et les tendances en temps réel grâce au suivi des corrections et aux rapports sur les appareils.

Microsoft Defender Vulnerability Management Add-On

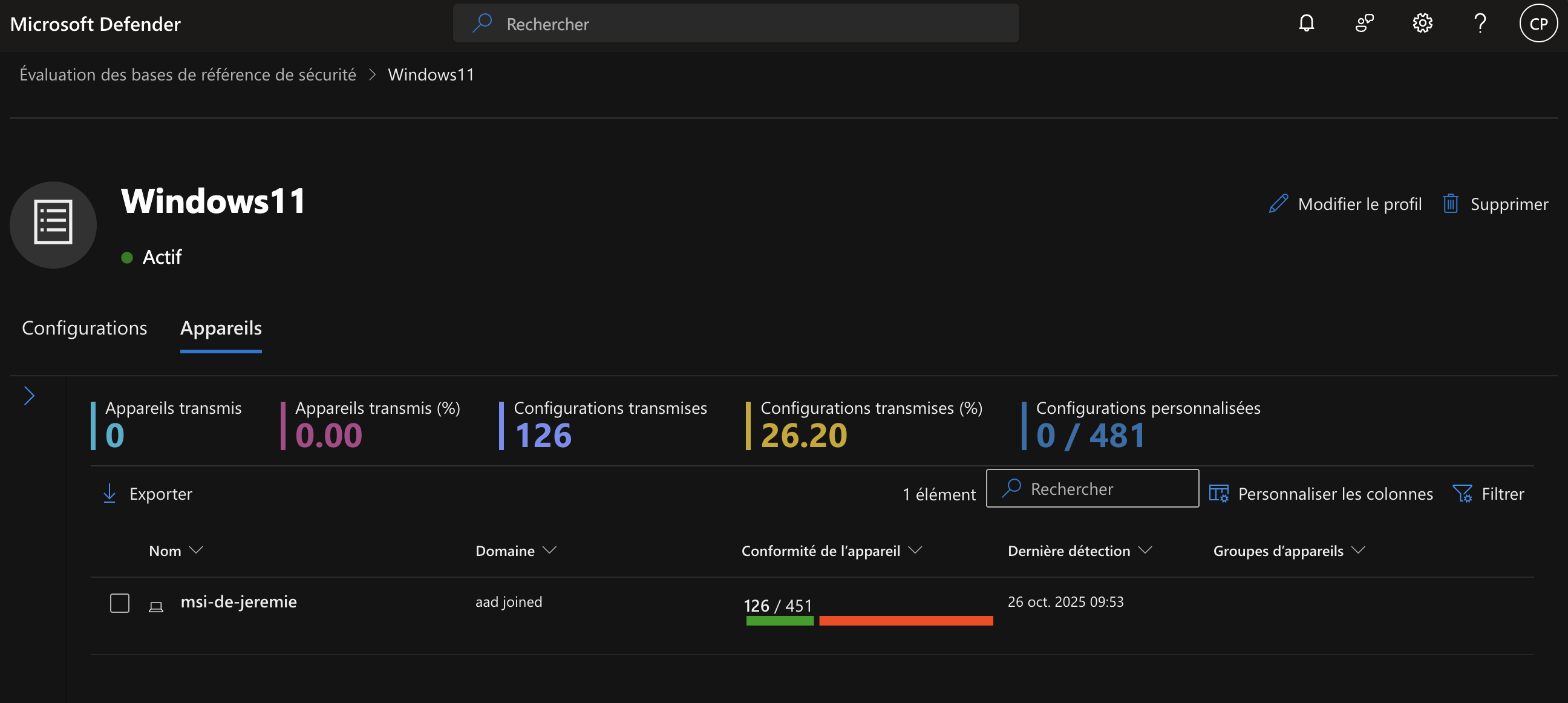

Je n'avais jamais pris le temps d'aller "au-delà" de la gestion de base des vulnérabilités standard. Et pourtant, dans la rubrique "Gestion des vulnérabilité", se trouve "Évaluation des bases de références de sécurité" et c'est ici que tout devient (à mon sens) plus intéressant, à condition d'accepter de payer un supplément par utilisateur.

Il devient alors possible de créer des audits continus des appareils en lien avec des référentiels : STIG ou CIS.

Il me semble que c'est uniquement là, qu'interviendra une posture d'excellence, malgré notre secure score actuel de 100% (basé sur le CIS M365 Foundations Benchmark) et notre score d'exposition de 0%. Plus d'informations

CIS level 2

Pour cela, le profil que je souhaite désormais standardiser sur mon environnement Microsoft Windows est :

CIS Level 2 (L2) - High Security/Sensitive Data Environment (limited functionality) - Point de référence : 3.0.0-windows_11

Voici le score sur l'appareil Windows 11 25h2, obtenu au 26 octobre 2025 :

Je connais désormais le chemin qu'il me reste à parcourir pour respecter les standards les plus approuvés en matière de protection.

Et vous, comment gérer vous votre inventaire, vos cpes et cve/cvss associés ? Réduisez-vous les risques proactivement pour sécuriser vos données ?